1. 事件概要

2024年3月中旬、ダークウェブおよびTelegram上で活動していたサイバー攻撃者「Rose87168」が、Oracle Cloudのアカウント情報を大量に流出させたと主張し、そのデータを販売し始めました。流出されたデータには数千件のユーザーアカウント、SSO認証トークン、暗号化されたパスワード、.jksキーストアファイルなどが含まれていました。攻撃者はこの情報がOracleのシングルサインオン(SSO)システムから流出したとし、サンプルデータの一部を無償で公開することで、その信憑性を証明しようとしました。

2. 攻撃者プロファイリング(StealthMoleによる分析)

攻撃者Rose87168は、BreachForumsやHighLeaksといったダークウェブフォーラムおよびTelegramにて活発に活動しており、StealthMoleのDarkweb Tracker機能によりその行動が特定されました。

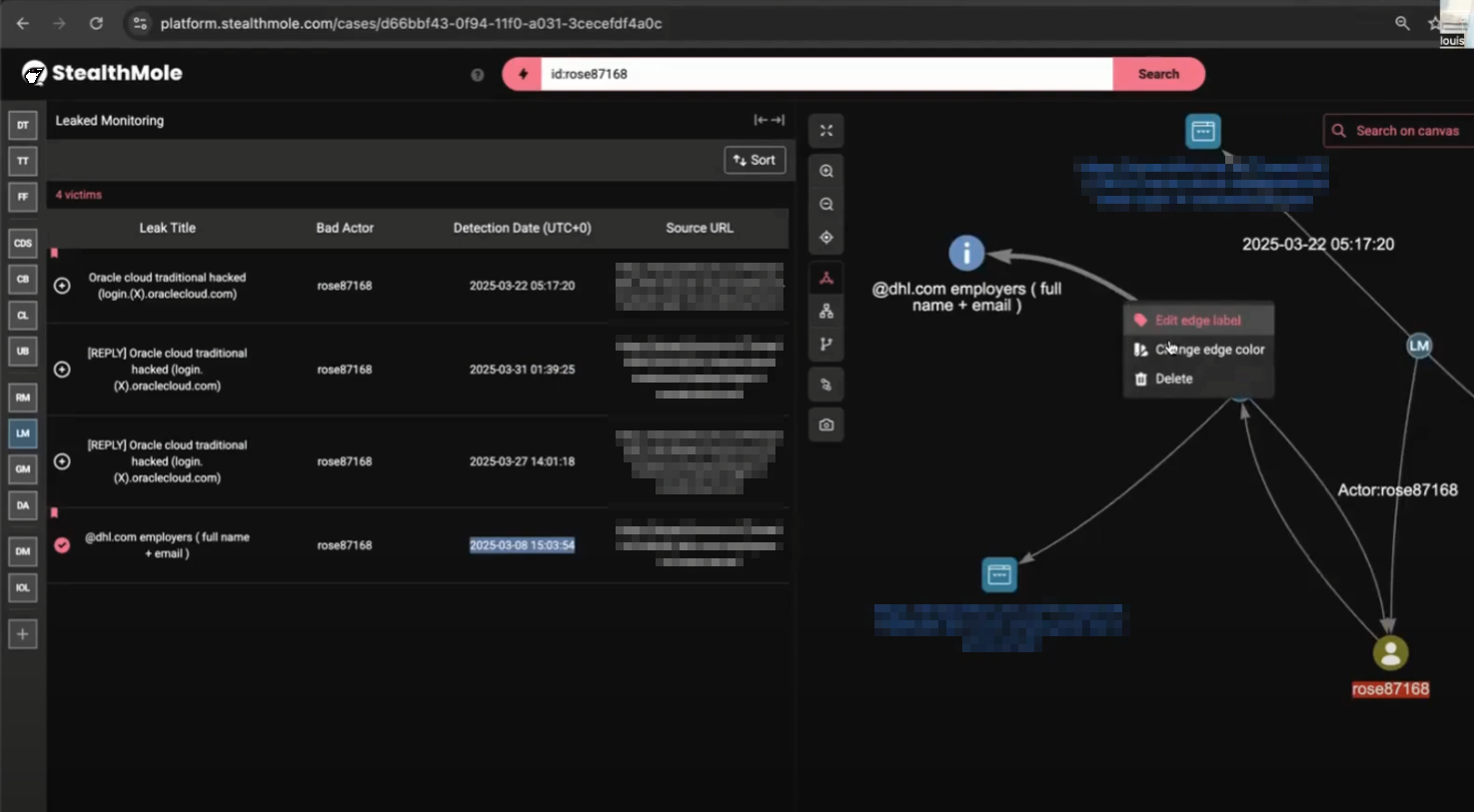

StealthMoleのLM(Leaked Monitoring)モジュールで「Oracle」というキーワードを検索した結果、2025年3月22日付のBreachForumsにてOracle関連の流出データを販売している投稿が確認され、投稿者が「rose87168」であることが判明しました。

3月8日にはDHL関連のデータも販売されていたことがStealthMoleの検索によって明らかになり、攻撃対象がOracleにとどまらず複数のグローバル企業に及ぶことが判明しました。

BreachForumsの投稿URLをもとに再検索した結果、被害者のメールアドレスや攻撃者のID、流出した画像ファイルなどが抽出されました。画像には流出サンプルが含まれており、投稿には「モネロで支払えば対応する」という脅迫メッセージが含まれていました。また、StealthMoleにより当該投稿を引用した他のディープウェブリンクも特定され、複数のサイトでOracle関連の流出内容が繰り返し言及されていたことが確認されました。

Telegram Tracker(TT)モジュールで「rose87168」を検索したところ、2つの関連するTelegramチャンネルと多数のメッセージの痕跡が確認されました。その中の1枚の画像にはOracleのログインページのスクリーンショットと「rose87168@proton.me」というメールアドレスが含まれており、攻撃者が使用している可能性のあるメール情報として記録されました。これにより、Oracleサーバー内に痕跡を残した可能性が高いと推測されます。

Telegram上の検索により、プロファイル画像3枚と、該当チャンネルでの12件の投稿が発見されました。チャンネル内ではトルコ語およびアゼルバイジャン語が使用されており、攻撃者の地理的背景についての手がかりを得ました。

StealthMoleのIOL(Indicators of Leakage)機能では、インシデントごとの流出ファイルリストが提供されており、その中で被害を受けたドメイン名も確認できました。これらは攻撃者がサンプルとして提示したデータから抽出されたもので、実際の企業ドメインと一致していました。

追加調査として、取得したプロファイル画像のうちユニークな2枚目の画像をGoogle画像検索にかけたところ、というハッカーコミュニティでも同一の画像が使用されている投稿を確認でき、同一人物または関連人物が複数のプラットフォームで活動していることが示唆されました。

さらに、サーフェスウェブ上で「m4ov」というニックネームを検索したところ、GitHubアカウントが特定され、1枚目のプロファイル画像が同一であることが判明しました。GitHubのプロフィールには、アゼルバイジャンにある都市のセキュリティ関連の業務に従事しているという情報が記載されており、攻撃者の実態に非常に近づいたと評価されます。

StealthMoleのキーワード検索によって、攻撃者は合計12件以上の流出投稿と関連しており、その多くがOracle Cloud、DHL、政府機関、医療機関などの高価値データであることが分かっています。投稿では仮想通貨ウォレットアドレスやPGP署名なども繰り返し使用されており、同一人物による活動であることが特定されました。

さらにStealthMoleの可視化キャンバス機能によって、攻撃者の投稿の関係性や行動の流れが視覚的に分析され、過去のHiveランサムウェアキャンペーンとの関連性も一部見受けられました。「データを削除してほしければ連絡せよ」という表現や投稿スタイルが類似しており、過去に同様の手口を使っていたことが推測されます。

事件発生後にはGitHubやLinkedInのアカウントを削除し、いくつかのダークウェブ投稿も削除を試みた形跡がありましたが、StealthMoleはキャッシュベースのデータ収集によりそれらの痕跡を保持しており、追跡と証拠保持に貢献しています。

3. 攻撃手法と技術的分析

Rose87168は、CDS(Credential Dataset:StealthMole用語で、Infostealerによって抽出された認証情報の集合)形式で収集したアカウント情報をもとにシステムへアクセスし、SQLインジェクションやOracle CloudのAPIの脆弱性を利用して権限を昇格させたと考えられます。その後、LPE(Local Privilege Escalation)を通じて管理者レベルのアクセスを取得し、SSO設定ファイル(.jksや.pemなど)や認証情報を盗み出したと推定されます。

一部のアカウントでは2FA(二要素認証)が無効であったため、OTPなしでアクセスが可能となり、重要情報への不正アクセスが実行されたと見られます。攻撃者はこうして得たデータを構造化し、ダークウェブ市場にて販売していたと考えられます。

4. Oracleの対応と外部の反応

Oracleは今回の事件について公式には侵害を否定していますが、一部のユーザーアカウントにおいて予告なしにパスワードがリセットされた事例が報告されています。これは内部的に脅威を認識し、何らかの対応を取った可能性を示しています。

一方で、セキュリティ研究者やインテリジェンス企業は、流出データの信頼性と現実性に注目しており、被害は一企業にとどまらず、クラウドベースのサプライチェーン全体に影響を与える可能性があると警告しています。

StealthMoleのセキュリティチームは、事件直後にセキュリティ分析コミュニティとカンファレンスコールを実施し、信頼性の高いフィードバックを共有しました。

5. 推奨事項

Oracle Cloudを利用する全ての企業・組織に対して、以下の対応を直ちに実施することを推奨します。

・すべてのユーザーアカウントのパスワードを直ちに再設定すること

・SSOおよびAPI関連のアクセスログを過去90日以上にわたり精査すること

・全アカウントに対して2FAの適用状況を確認し、未適用であれば強制的に適用すること

・公開されたサンプルデータと自社ドメインとの一致を確認すること

・StealthMoleや類似のインテリジェンスプラットフォームで関連インジケーター(ウォレットアドレス、メールアドレス、ファイル名など)を継続的に監視すること

6. 結論

Rose87168は、高度な侵入技術とダークウェブ流通のノウハウを兼ね備えた脅威アクターであると評価されます。本事件は、単一企業の侵害にとどまらず、クラウド環境におけるSSO/OTP依存構造のリスクを明らかにし、サプライチェーン全体のセキュリティ脆弱性を浮き彫りにしました。

本レポートは、StealthMoleによって収集・分析された様々なデータをもとに作成されており、今後、類似事件への対応および、調査において重要な参考資料となることを期待します。

無料アカウントを登録して試してみましょう!

※お申し込みは法人に限定致します。個人でのお申し込みはご遠慮ください。