| ランサムウェア攻撃の報告形式を統一 ~守る側の情報共有が前進~ | |

|---|---|

| 作成日時 25/07/29 (10:17) | View 3497 |

官民連携による新たな一手

サイバー攻撃の収束が見えない現状を受け、国の機関が主導する新たな対策が形成されつつあります。2025年5月にサイバーセキュリティ戦略本部が発表した「サイバー空間を巡る脅威に対応するため喫緊に取り組むべき事項」では、セキュリティ対策の新たな司令塔確立、新たな官民連携エコシステムの実現、中小企業を含めたサプライチェーン全体のレジリエンス強化などが記されています。

戦略本部が発表した施策は、地方公共団体や重要インフラ、医療施設など、社会システムを主な対象とする“方針”のレベルが多いのですが、より実践的な行動として、“新たな官民連携エコシステムの実現”の一環として、サイバー攻撃に関する情報共有と、その起点となる報告の体制を整備するプロジェクトが動き出しています。

先行して着手した分野は、ランサムウェアとDDoS。「インシデント報告様式の統一」としてフォーマットが開示されており、2025年7月にはパブリックコメントの受付も始まりました。今回は中小企業の被害も多いランサムウェアに焦点を当てて、一般企業から見た制度の利点と活用方法を考えてみましょう。

サイバー攻撃の被害報告を簡素化する狙い

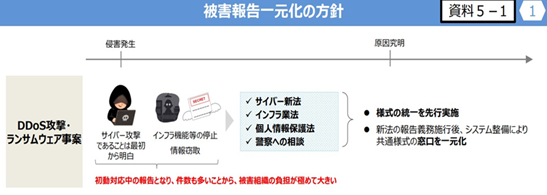

出典:「インシデント報告様式の統一について」 サイバーセキュリティ戦略本部

情報共有の起点は報告

この取組みの狙いは、サイバー攻撃に関する情報共有を促し、社会全体の防御体制の強化につなげていくことにあります。攻撃による被害が発生した際、企業・団体には、関係省庁や業界団体への報告義務が生ずることが多いのですが、被害組織に過度な負担がかかっている点が課題とされてきました。

報告に関わる制度は、被害の状況と事業分野によって異なります。まず個人情報の流出や暗号化による毀損が発生した場合(“可能性がある”も含め)、個人情報保護委員会への報告に加えて、被害を受けた本人に通知する義務が生じます。個人情報にマイナンバーが含まれていた場合は、マイナンバー法に基づいた報告も加わります。

交通や電力、通信など、社会インフラ系の事業では、サイバー攻撃によって運用に支障が出るような被害が生じた場合、総務大臣などの所管に対し、速やかな報告が義務付けられています。インフラ系以外にも、金融や医療、物流、製造などの分野でも、それぞれの事業領域のガイドラインに基づき、関係省庁や業界団体への報告が求められるケースは少なくありません。

煩雑な報告作業を一元化

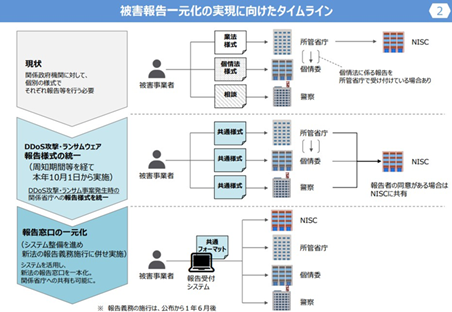

報告の負担軽減と情報共有は、大きく2つのステップで進行します。

まず報告様式の統一を進め、報告先の一元化についても必要な制度改正に着手。次のステップでは、バックエンドのシステムを整備し、関係省庁間での情報共有を計っていきます。統一様式による報告書の受付は2025年10月1日から、情報共有のインフラが本格稼働し1つのシステムから報告・相談ができるようになる時期は2026年秋以降とされています。

被害報告の一元化と情報共有に向けたステップ

出典:「インシデント報告様式の統一について」 サイバーセキュリティ戦略本部

当面の様式統一の対象に、ランサムウェアとDDoSを選んだ理由は、被害件数の多さに加えて、発生時からサイバー攻撃であることが明白なケースが多く、初動対応の最中に報告作業も発生して負担が大きいためです。ここから先は、報告様式の内容を見ていきましょう。

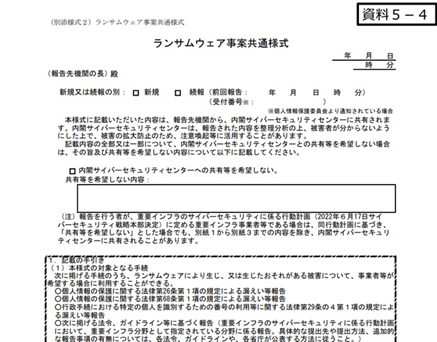

報告者の共有への負担も配慮

2025年5月に公開された「インシデント報告様式」では、冒頭に「内閣サイバーセキュリティセンターへの共有等を希望しない」の選択肢があります。情報の共有に関しては、他社への影響も考慮する必要があるなど、被害組織の状況から難しいケースも考えられるため、このチェック欄は報告に伴う負荷の軽減につながるものと期待できます。

なお、情報共有と公表を検討する際に参考になる文書として、総務省と警察庁などが連名で発表した「サイバー攻撃に係わる情報の共有・公表ガイダンス」(2023年3月)があります。共有と公表に関する詳細は、こちらも参照してください。

ランサムウェア事案共通様式の一部

出典:「インシデント報告様式の統一について」 サイバーセキュリティ戦略本部

共通様式からランサムウェアの機軸を読む

「ランサムウェア事案共通様式」に記載する項目は以下です。

1.報告者の概要

2.業務への影響

3.影響を受けたシステム

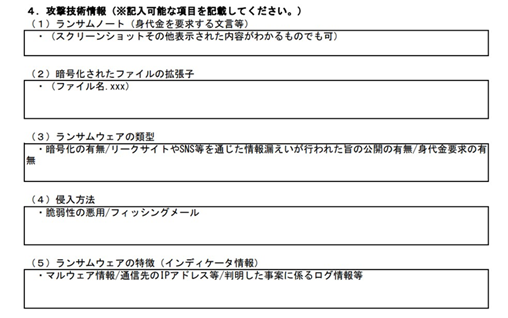

4.攻撃技術情報

5.今後の対応

6.その他

情報共有の視点から特に重要な要素は、「4.攻撃技術情報」です。

共有すべき技術情報は、ランサムウェア攻撃の機軸であり、角度を変えて見ると、平時から留意すべき情報、リスクを可視化できる情報、かつセキュリティ対策の指針にもなるインテリジェンスと言えます。

「4.攻撃技術情報」の詳細に進む前に、他の項目の概略を見ておきましょう。

「1.報告者の概要」は、報告と情報共有に必要な最小限の企業・団体の情報。「2.業務への影響」は、事業の概要と重要インフラに該当する場合は、サービス提供に対する影響、想定される最大リスクなどを記します

「3.影響を受けたシステム」は、被害を受けた機器の種類と台数、システムの稼働状況(停止中/一部稼働中/復旧済など)、加えて設置されている環境とシステムの構成図を記載。「5.今後の対応」では、インシデントの公表に関する実施状況と方法、外部機関による調査の状況などが対象になります。

ファイルの拡張子や侵入方法も共有

「4.攻撃技術情報」の記載内容は以下の5点です。

1.ランサムノート

2.暗号化されたファイルの拡張子

3.ランサムウェアの類型

4.侵入方法

5.ランサムウェアの特徴

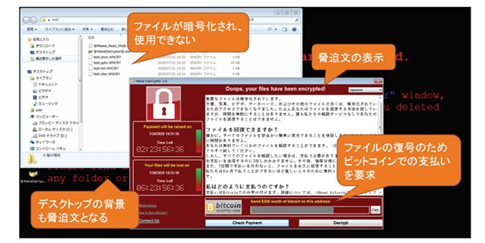

ランサムノートは、攻撃者からの身代金要求に関するメッセージ。デスクトップの壁紙やテキストファイルなどの形で残されますが、報告には画面のキャプチャなどを使います。

ランサムノートが含まれた画面の例

出典:「事業継続を脅かす新たなランサムウェア攻撃について」 IPA(情報処理推進機構)

暗号化されたファイルの拡張子は、被害の分析や対策支援につながります。攻撃グループの多くは、暗号化したファイルに独自の拡張子を付けますから、グループを特定する手がかりが得られるのです。同一の拡張子が過去に使われた例があれば、復号ツールの有無も分かります。また、マルウェアの更新時や特定地域を狙う攻撃キャンペーンに応じた拡張子が付くケースもありますので、情報を分析した機関から、拡散している攻撃に対して注意喚起を出すこともできるでしょう。

攻撃技術情報の記載欄

出典:「インシデント報告様式の統一について」 サイバーセキュリティ戦略本部

攻撃情報を守りの強化につなげる

攻撃技術情報のうち、3番目のランサムウェアの類型は、まず暗号化の有無が対象です。最近の攻撃は暗号化を伴わず、窃取した情報を公開すると脅す形「ノーウェアランサム」も増えました。暗号化の状況に加えて、盗まれた情報がダークウェブやSNSなどで公開されたか否か、そして身代金要求の有無もランサムウェアの類型として報告します。

侵入方法は、現状はVPNの脆弱性悪用やフィッシングメールからの感染が多いのですが、不正サイトの閲覧やリモートデスクトップ経由(遠隔地の情報機器を操作する仕組み)などの手口も使われますので、判明している経路を記載します。

最後のランサムウェアの特徴は、「インディケーター情報(IoC:Indicator of Compromise)」を報告します。IoCはサイバー攻撃の痕跡や手がかりが得られる情報で、攻撃側のIPアドレス、攻撃時の通信ログ、マルウェアの種類、サーバー上の悪性ファイルなどが含まれます。

リスクの可視化と脅威情報のモニタリングを

「共通様式」は、法令による義務と自主的な報告、それに伴う作業の簡素化が目的ですが、一般企業にとってこのフォーマットは、単に事務作業の遂行に止まるものではありません。記載項目の中には、侵入経路の傾向、IoC(攻撃の痕跡情報)、攻撃グループの特定につながるファイル拡張子など、平時のリスク評価や攻撃の早期検知に役立つ情報が含まれています。

こうした要素を社内システムの監視や安全対策に取り入れることで、被害の予防と攻撃を受けたときの迅速な対応力を高めることにつながるのです。まず自社のセキュリティ強化の一環として、「共通様式」の項目も参考にしてシステムの点検や監視項目の見直しを行いましょう。加えて脅威インテリジェンスの活用やISAC(特定業界や分野で情報の分析・共有を計る組織)との連携も考慮し、最新の脅威情報を継続的に入手できる環境作りを進めてください。