| CVSS(脆弱性評価システム)が8年ぶりに更新 ~スコアの意味を知っておこう~ | |

|---|---|

| 作成日時 23/11/29 (10:10) | View 4366 |

久々の改訂の狙いは?

CVSSの管理組織であるFIRST*は2023年11月、最新バージョンのCVSS v4.0を公開しました。メジャーバージョンアップは8年ぶりです。更新の背景には、情報システムの機能と利用分野が拡がり、サイバー攻撃の先鋭化・広域化も続く中で、脆弱性の情報をより適切に評価し、共有していくという狙いがあります。

*FIRST:Forum of Incident Response and Security Team

近年のランサムウェアや不正アクセスによる情報流出など、深刻な被害を生むインシデント多くは、OSやアプリケーションなどのソフトウェアに残る脆弱性が原因になっています。今回の新バージョンの公開を機に、CVSSのアウトラインを再確認し、脆弱性対策に関する知識をアップデートしておきましょう。

世界共通/ベンダー共通の指針

CVSS(Common Vulnerability Scoring System:共通脆弱性評価システム)は、ソフトウェアの設計ミスやプログラムの不具合などで生ずる情報セキュリティ上の欠陥である「脆弱性」の深刻さと対応の緊急度を示す指針です。「0.0~10.0」までの範囲で数値化し、数字が上がるほど危険度は高まります。

None(なし):Low(注意):Medium(警告):High(重要):Critical(緊急)

出典:FIRST 「CSV v4 Specification Document」

指針としての特徴は、世界共通、ベンダー共通の算出手法を用いて、客観的な評価を示すこと。ソフトウェア製品などに脆弱性が見つかると、メーカーや業界団体などが脆弱性の内容と同時に「CVSSスコア」として公開します。一般企業は、ここがCVSSとの接点になると考えていいでしょう。システム部門では、スコアから深刻度と緊急性を判断して対処します。

※JPCERTコーディネーションセンサーとIPAが共同で運営する国内向けの脆弱性情報データベース

JVN iPedia:https://jvndb.jvn.jp/index.html

現在、主に使われている指標はCVSS v3.0(2015年公開)と、一部を改訂したv3.1(2019年公開)ですが、今回のv4.0を含め、脆弱性を評価する考え方と手法に大きな差異はありません。まず浸透しているv3.1をベースにCVSSのエッセンス、後半でv4.0での変更点を見ていくことにしましょう。

複数の角度から脆弱性を算出

サーバーソフトに欠陥が見つかった場合、インターネットからアクセスできる環境と社内利用に閉じたシステムでは、危険度は異なります。オープンな環境でも、扱う情報の種類によって、緊急性は変わってくるでしょう。CVSSでは、脆弱性の深刻度や緊急性を総合的に判断できるようにするため、複数の視点から評価します。v3.1では以下の3点です。

・基本評価基準(0.0~10.0)

・現状評価基準(0.0~10.0)

・環境評価基準(0.0~10.0)

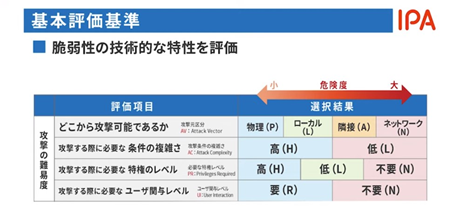

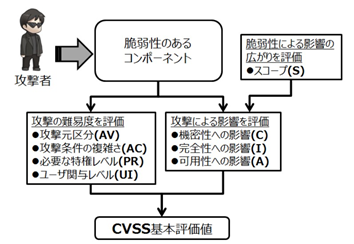

「基本評価基準」は、脆弱性の技術的な特性を示す数値です。

「攻撃の難易度」と「攻撃による影響」の2つの視点から判断し、前者はどこから攻撃が可能か、後者では機密情報が漏えいする可能性などの点から評価します。例えば「攻撃の難易度」では、脆弱性を突いた攻撃がネットワークから可能なら危険度は「大」、ローカルに閉じた環境に限られれば「小」です。

「攻撃の難易度」を判断する項目の例

出典:IPA(情報処理推進機構)のYouTubeチャンネル

なお、数値化に際しては、例えば、攻撃元を区分する項目の場合、「ネットワーク=0.85」「隣接=0.62」「ローカル=0.55」などの値が定めてあり、これを元に算出されます。

「基本評価基準」の数値は、ソフトウェア製品メーカーやベンダーなどが公開し、時間の経過や利用環境の変化によって変動することはありません。

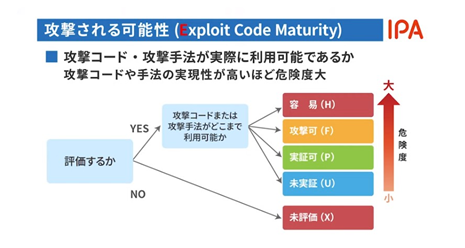

2番目の「現状評価基準」は、ある時点における脆弱性の危険度を数値化したものです。

「攻撃される可能性」「利用可能な対策レベル」、「脆弱性情報の信頼性」の視点から判断し、例えば、ゼロデイ攻撃が確認されていたり、攻撃に使うコードがダークウェブなどで共有されていたりすると危険度は上がり、有効な対策情報が公開されるとその時点で下がります。

「攻撃される可能性」を判断する手順の例

出典:IPA(情報処理推進機構)のYouTubeチャンネル

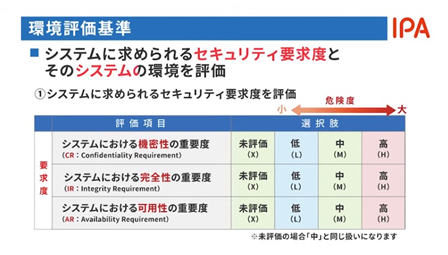

3番目の視点は「環境評価基準」。

ここでは、ユーザー企業がシステムに求めるセキュリティの要求度と現状の環境を、「機密性」「完全性」「可用性」の視点から評価します。

セキュリティ要求度を機密性、完全性、可用性の視点から評価

出典:IPA(情報処理推進機構)のYouTubeチャンネル

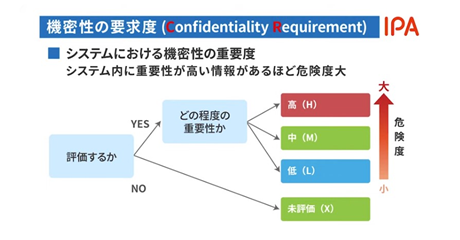

この基準は企業システムの状態によって評価は変わり、例えば「機密性」の判断では、基幹業務に適用し重要なデータがネットワークにあれば、脆弱性の存在による危険度は高くなります。

機密性に対する要求度を評価する手順の例

出典:IPA(情報処理推進機構)のYouTubeチャンネル

「環境評価基準」は、ベンダーなどが公開する固定した評価値「基本評価基準」と、その時点での危険度を示す「現状評価基準」を元にユーザー企業が利用環境を加味し、最終的な脆弱性の深刻度を評価するものです。

システムの拡張に合わせ「スコープ」を設定

CVSS v2.0では、脆弱性が存在する単位を「ホスト」や「システム」で評価していましたが、v3.0で「スコープ」という概念を採り入れ、「コンポーネント」で判断するようになりました。v3.0の発表は2015年ですが、2010年代は仮想化の技術や、隔離した環境で不審なプログラムを動作させるサンドボックスの導入が進み、単一のホスト/システムの単位では、攻撃の影響が及ぶ範囲の特定が難しくなってきたためとされています。

スコープは脆弱性の影響範囲を評価するもので、例えば、Webアプリケーションの脆弱性を突く攻撃では、Webアプリから仮想化されたサーバー上のOS、またユーザーのPC(ブラウザ)まで影響が及ぶ可能性があります。このように、あるシステムへの攻撃が連動するコンポーネントに影響が拡がるか否かをスコープで評価するようになりました。

スコープの要素を採り入れた評価 出典:IPA(情報処理推進機構)

CVSS v4.0は攻撃手法の先鋭化に呼応

v4.0では、近年の先鋭化するサイバー攻撃の状況と企業側の防御技術の進歩を加味し、評価基準が更新されました。大きな変更点は、「基本評価基準」と「現状評価基準」、そして「環境評価基準」の3軸での評価から、以下の4つを用いた方式に変わったことです。

・基本評価基準

・脅威評価基準(現状評価基準から変更)

・環境評価基準

・補助評価基準(v4.0で追加)

v4.0の評価基準の体系

出典:FIRST 「CSV v4 Specification Document」

v3.1の一般的な手順は、脆弱性の技術的な特性を示す「基本評価基準」を元に、その時点の状況を加味する「現状評価基準」で評価、さらに「環境評価基準」を用いて自社の状況を判断する方法です。v4.0の場合、「現状評価基準」を見直し、攻撃される可能性の分析にウェートを置いた「脅威評価基準」に統合されました。これは近年、脅威情報を共有・配信する脅威インテリジェンスとその関連サービスが拡がり、脅威情報と接する機会が増えた点を加味したものとされています。

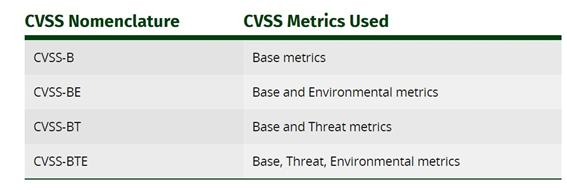

また評価に際しては、システムの構成によっては、「基本評価基準」のみ、「基本評価基準」と「脅威評価基準」を利用した算出など、任意の組み合わせが可能なため、それに応じた名称が決められています。例えば、「基本評価基準(Basic Metrics)」のみの場合は「CVSS-B」、「基本評価基準」と「脅威評価基準(Threat Metrics)」を使った結果は「CVSS-BT」と表記します。

利用した評価基準を示す記載の例

出典:FIRST:「CSV v4 Specification Document」

補助評価基準でより正確に評価

評価基準の内容も追加・補強されています。

「基本評価基準」は、「攻撃の難易度」と「攻撃による影響」の視点から評価する指標ですが、前者には攻撃を実行する難しさを示す「攻撃の実行条件」、後者では脆弱性があった場合、連動するシステムへの影響があるか否かを評価する「後続システムの機密性/完全性/可用性への影響」の追加などの部分で、評価手順が細分化されました。

また、v3.0で定義されたスコープは廃止され、連動するシステム(後続システム)ごとに機密性/完全性/可用性を評価する方式に変更されています。スコープの範囲設定はユーザー企業には難しく、ベンダーによっても判断が分かれるケースもあるため、Webアプリ~サーバーOS~データベースなど、連動するシステムごとの単位で影響を計る方法に変更されました。

v4.0で追加された「補足評価基準」は、脆弱性を悪用されたときの安全性への影響度、対応の難しさ、攻撃された際の回復力などの視点から、脆弱性への耐性をより詳細に評価する指針です。この基準は、スコアリングの根拠として貼付しますが、全体のスコアに直接影響を与えるものではありません。

OT/ICS、IoTの分野もカバー

新バージョンの特徴として、評価基準がより細分化されたことで、OT(製造分野の制御システム)/ICS(産業用制御システム)、IoT(Internet of Things)の分野にも適用がしやすくなった点も挙げられています。この分野は、近年サイバー攻撃のグループの標的になっており、脆弱性への対処に関する指標の必要性が指摘されていました。v4.0はこの要請にも応えたものと言えます。

CVSS v4.は従来のバージョンに比べ、現状のサイバー攻撃の動向に合わせた、より適切、より詳細な脆弱性評価ができるように考慮されています。しばらくはv3.0、3.1と並走することになると思われますが、徐々に新バージョンへの移行が進むはずです。

ソフトウェアメーカーや業界団体などが発表するCVSSスコアの意義を理解し、自社システムを検証することは、セキュリティインシデントの減少に直結します。今回のバージョンアップを機に、CVSSと接する機会を増やしていきましょう。