| 高止まりするフィッシング攻撃 ~企業社会でも被害は多発~ | |

|---|---|

| 作成日時 24/09/26 (09:00) | View 199 |

攻撃手段として効力を維持

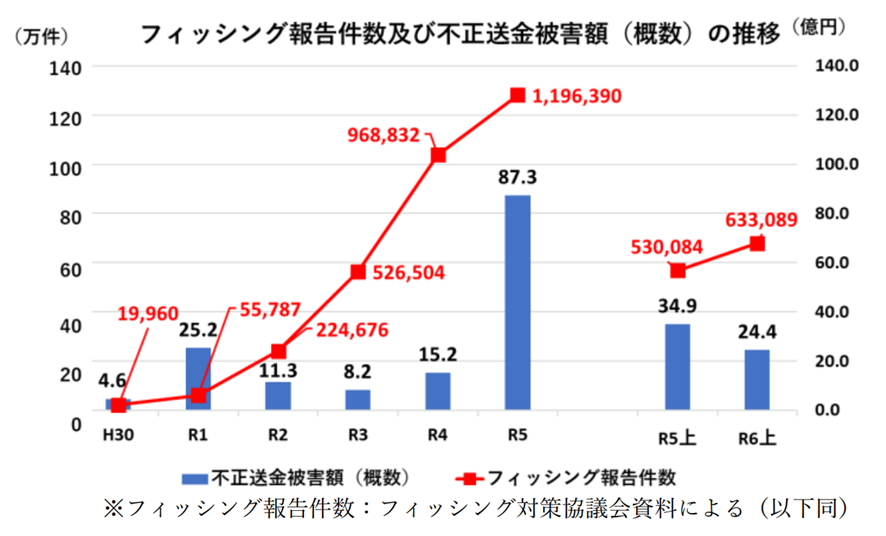

警察庁が2024年9月に発表した「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」や、フィッシング対策協議会が定期的に公開している月次報告によると、古典的なサイバー攻撃であるフィッシングの件数は、多少の増減はありますが近年高止まりしています。

フィッシング(phishing)は、メールやSMS(ショートメッセージ)などで不正なサイトに誘導し、オンラインサービスのアカウントや金融機関に登録した情報などを盗み取る犯罪です。

この分野は、クレジットカード情報の盗用やネットバンキングでの不正送金など、一般消費者を対象に注意喚起する情報が多いのですが、企業でも被害は多発しています。ランサムウェアやビジネスメール詐欺などと同様、警戒を緩めることはできません。

近年のフィッシング発生状況の推移

出典:「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」(警察庁)

ランサムウェアの起点にも

フィッシング対策が重要な理由は、1通のメールが企業にとって重大な情報漏えいや、財務上の損失に結びつくリスクがあるからです。

攻撃パターンの一例を挙げると、攻撃者は企業のシステム部門や運用管理を受託する事業者を装って、“緊急のセキュリティ点検”、“システム更新のお知らせ”といったメールを送信し、偽サイトに誘導してIDとパスワードを入力させます。テレワークが浸透した近年は、周囲に相談できる人がいない状況も多いため、こうしたメッセージに応じてしまうリスクは高まっていると言っていいでしょう。

認証情報を入手した攻撃者は、企業ネットワークに侵入して、顧客情報、従業員の個人情報、特許や技術開発のデータなど、ダークウェブで高値が付きそうな情報を物色します。データの保管場所がリストアップできたら、ランサムウェアで暗号化して復号するキーと引き換えに身代金を要求した方が、効率的な攻撃ができるかもしれません。

普遍的な脆弱性を突く

フィッシングが鎮静化しない要因として、まず“人間が内包している脆弱性”を突く点が挙げられます。心理的な隙、ちょっとしたミス、誤解などはゼロにはできません。攻撃側はいろいろな角度からこの弱みを突いてきますが、活動自体が機密情報と直結するシーンが多いビジネスでは、特に注意が必要なのです。

攻撃の実例をもう少し見ておきましょう。

よく知られているところでは、Microsoft社の各種製品の機能をクラウドで利用できるMicrosoft 365の認証情報を狙う攻撃があります。攻撃者は“認証方法のリセットが必要です”などと、運用側を装った画面を送り、アカウントを窃取。社内で使うMicrosoft製品は共通のアカウントを設定している組織も多いため、Microsoft 365が破られると、文書管理や顧客管理、経理処理などを担う業務サーバーにも侵入を許してしまうリスクがあるのです。

現在は大多数の企業がクラウドサービスを活用し、ストレージをはじめ、ビジネスチャットのようなコミュニケーション系、スケジュール管理、受発注処理など、実務の多くをクラウドに依存する組織も少なくありません。著名なクラウドサービスは利用企業も多く、この環境では攻撃者もサービス名をドメイン名の一部に使った偽装サイトを設置できるため、クラウドを狙う攻撃は減らないと考えた方がいいでしょう。

経営層を槍で突くフィッシング

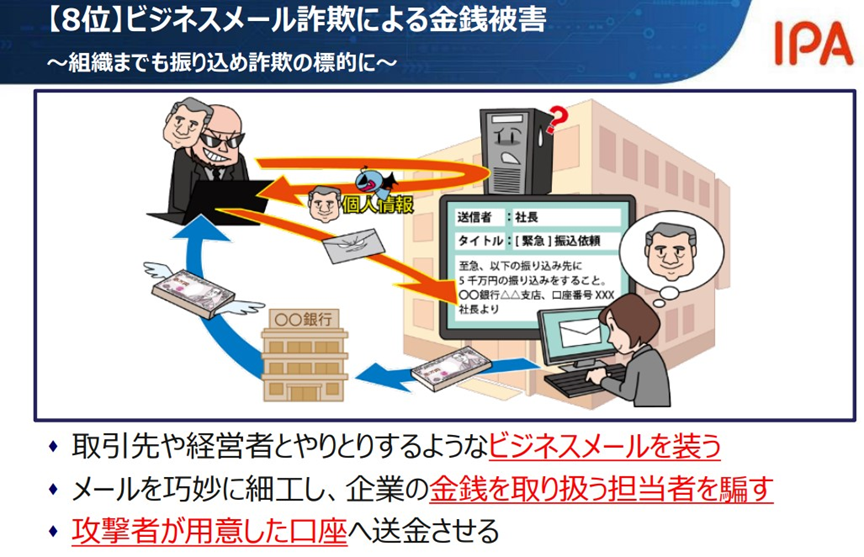

銀行やカード会社、クラウドサービスの利用者などを対象にしたフィッシングに対し、特定の個人を槍(スピア)で突くように狙う攻撃をスピア・フィッシングと言います。例えば、CEOや経理部門の責任者など、権限を持つ個人になりすまし、担当の職員に対して機密情報の送信や不正な送金を依頼します。

これは企業社会が警戒する「ビジネスメール詐欺」の手口です。金融機関などの不特定多数のユーザーを狙うフィッシングと違い、この攻撃を実行に移すには入念な準備が必要ですが、企業ネットワークへの侵入を狙うフィッシングは、ビジネスメール詐欺の起点にもなってしまうというわけです。

ビジネスメール詐欺の手口と被害 出典:「情報セキュリティ10大脅威 2024」(IPA)

これまでに起きたいくつかの事件では、メンテナンスを騙って入手した認識情報を使って企業のサーバーに侵入し、経営層のアカウント情報を盗んでいます。またLinkdlnのようなビジネス向けのSNSで標的を探し、交流を重ねて企業の事情を聞き出してから行動に移したケースも報告されています。フィッシング防止の観点では、SNSでは仕事に関する情報の露出は、できるだけ控えた方がいいでしょう。

手法の進化も高止まりの要因

フィッシングが高止まりする要因として、前半で“人が内包する脆弱性を突く”点を挙げましたが、もう一つは、他のサイバー攻撃と同様、この犯罪も手口の改良を続けている実態があります。

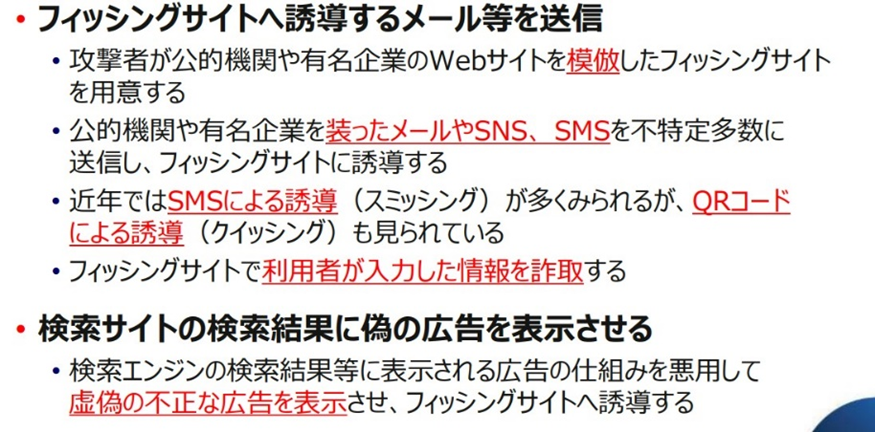

例えば、フィッシング対策協議会が2024年6月に発表した「フィッシングレポート 2024」によると、2~3年前までは頻発していた宅配事業者の不在通知を偽装するSMS(ショートメッセージ)は減少し、2023年12月以降は、国税庁や水道局、マイナポータルなどを騙る手口が目立つなど、攻撃側も状況を分析して形を変えてきています。

また、メールやSMSに加えて、QRコードをスマートフォン画面に表示した誘導やSNSから巧みに誘うなど、偽サイトへの入り口も多様化しているようです。QRコードを使う攻撃は、今のところ企業では目立った被害は報告されていないようですが、攻撃の手法が変化していく点は、企業側も留意しておくべきでしょう。

フィッシング攻撃の近年の傾向 出典:「情報セキュリティ10大脅威 2024」(IPA)

企業の対策:オフィスワーカーは基礎知識のアップデートを

フィッシングの手口は進化することを前提に、一人ひとりのオフィスワーカーは、知識のアップデートが必要です。まず以前から言われてきた以下の鉄則は、特に意識しなくとも実践できるようにしましょう。

・予期しない送信元からのメールは、リンクや貼付ファイルを開かない

・メンテナンスを理由に認証情報を要求された際は、担当部署か周囲に確認を

・利用中のサービス事業者からのメッセージでも、すぐには信用せず公式サイトなどで確認を

フィッシングは、ちょっとした心の隙や誤解を突くという特性、100%の防止は困難という現実を直視し、基本の徹底を心がけます。そしてQRコードなどの新しい手口も知っておくこと。SNSを使う誘導やスピア・フィッシングは、少し前から見られた攻撃ですが、これらは大きな被害を生むビジネスメール詐欺に直結しかねないため、定期的に注意喚起してください。

企業の対策:組織のレベルでは多層防御の視点を

組織としての対策は多層防御がキーワードです。不審なメールをブロックするメールフィルターに加えて、企業ネットワークへのログイン制御の強化、あるいは認証情報の漏えいを検知できる脅威インテリジェンスなど、企業のシステムと業務形態に合わせた複数のソリューションでガードを固めましょう。

標的になりやすいMicrosoft 365などのクラウドサービスに対しては、ID/パスワードと生体認証など、複数の認証要素を組み合わせる多要素認証が有効です。認証要素の一つとして使うワンタイムパスワードを攻撃者が正規ユーザーより先に入手して不正ログインする手口(中間者攻撃)も発見されているため、この方式も万全ではありませんが、単一の要素を使う認証に比べ安全性ははるかに高まります。

ドメインの管理も重要なミッション

もう一つの企業の責務はドメイン管理。“aaa.co.jp”や“bbb.com”のような企業ドメインの悪用を防がなければなりません。方法の一つに、メールを送信するドメインの認証を強化するDMARCという技術があります。フィッシング対策として有効で、Googleが運用するGmailでは一定量のメールを配信する事業者には対応を義務化し、日本の政府機関も実装を推奨しています。

企業が持つドメイン名の扱いにも注意が必要です。例えば、更新手続きを失念したミスで第三者に取得されてしまうケース。自社のサブドメインや新規プロジェクトで開設した臨時ドメインを廃止した後は、ルール上は一定期間の後、第三者が取得できるためフィッシングに使われるリスクはゼロではありません。特に理由がなければ、ドメイン名の廃止は慎重に判断した方がいいでしょう。

企業のフィッシング対策について簡単にまとめると、まず一人ひとりのワーカーに必要な要素は、フィッシングに対する基礎知識の確認とアップデート。事業者の視点では、多要素認証の導入とDMARC対応による送信ドメイン認証の強化、加えてフィッシングによって流出した認証情報や悪用されたドメイン情報のモニタリングなど、複数の角度からこの脅威に対抗してくことが求められます。