| 新手のソーシャルエンジニアリング ~急増する「ClickFix」に警戒を~ | |

|---|---|

| 作成日時 25/06/26 (08:21) | View 847 |

攻撃力の源泉は新しい組合せ

“優れた成果物は、既存要素の新しい組合せから生まれる”

ビジネスや技術開発の領域でよく用いられる表現ですが、サイバー攻撃も例外ではありません。大多数の攻撃はゼロから産み出されたものではなく、“成果”を上げてきた手法を組み合わせ、その攻撃力を高めたものです。

最近、各国の調査機関やセキュリティ企業が注意勧告を出している「ClickFix」は、その典型と言えるでしょう。この攻撃の特徴は、ソーシャルエンジニアリングやフィッシング、偽装サイトなど、よく知られた手口を組合せて新しさを演出し、セキュリティに対する意識が高い人さえ騙してしまう巧妙さにあります。

“ロボットではありません”の罠

ClickFixが最初に報告されたのは2024年3月。まだ新種の攻撃に分類できる段階ですが、2025年の春からは米国を中心に被害が急増し、日本語の攻撃サイトや誘導メッセージも確認されはじめています。

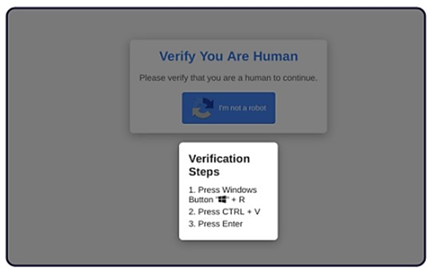

典型的な手口の一つは、「CAPTCHA(キャプチャ)」の悪用です。CAPTCHAはいくつかの写真の中から“電車”など指定されたアイテムを選び、操作しているのがロボットではないことを証明する技術です。Botやスパムメール対策などで多くのサイトに配置されていますから、これ自体に警戒心を持つ人はほとんどいないでしょう。

ClickFixを操る攻撃者は、この仕組みと“利用者自身の操作”という新しい要素を組み合わせます。“私はロボットではありません”などのボタンをクリックした後、追加の認証を求める手続きとして以下のようなキー操作を求めてきます。

1.Windowsキー+Rを押下

2.Controlキー+Vを押下

3.Enterキーを押下

利用者のキー操作がマルウェアを取り込む

通常のCAPTCHAを用いる判断では、上記したようなキー操作が求められることはありません。一連の手順は、悪意あるコードの記憶、マルウェアのダウンロードなど、攻撃側の目的を遂行するための操作なのです。

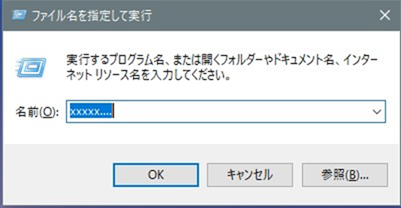

まず“ロボットではありません”のボタン押下に伴う操作から、攻撃者がサイトに組み込んだ悪質なコードをPCのメモリ(クリップボード)にコピー。続く“Windowsキー+R”は、“ファイル名を指定して実行”のショートカットキーです。この画面を表示した後、“ペースト”を指示する“Controlキー+V”で不正コードを貼り付け、最後にEnterキーで実行。これでマルウェアが取り込まれます。

“Windowsキー+R”で開く画面。続くキー操作で名前の欄に悪質なコードがコピーされる

Windowsのコマンドに日常的に接している人なら、“Windowsキー+R”(ファイル名を指定して実行)でいったん立ち止まるかもしれませんが、一般ユーザーがここに込められた意図に気付くのは難しいでしょう。

巧妙なフィッシングもミックス

ソーシャルエンジニアリングは、偽CAPTCHAのように、人の心理的な隙を突いて機密情報などを盗む、昔からある攻撃手段です。ClickFixの新しさは、ソーシャルエンジニアリングと利用者のキー操作を組み合わせた点にありますが、ソーシャルエンジニアリングの巧妙化が進んだことも見逃せません。

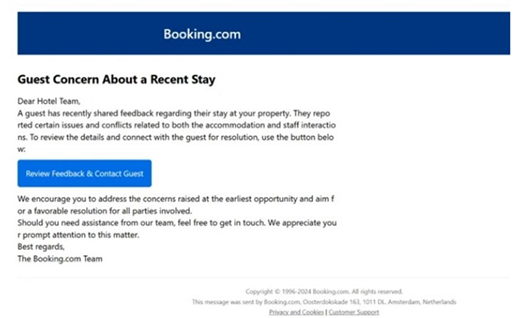

ClickFixが広く知られるようになった契機の一つに、世界有数のオンライン宿泊予約サイトのbooking.comを狙った攻撃があります。サイトで予約する一般利用者とサービスに関係する旅行代理店などの事業者を狙う攻撃が確認されていますが、より巧妙なのは後者です。

攻撃者はbooking.comの偽サイトを用意し、入手した事業者のアドレスリストに向けてフィッシングメールを送信。アカウント確認など一般的な事務手続きに加えて、カスタマイズされたメッセージも配信されました。例えば、“宿泊客からの問い合わせに応えてください”“否定的なレビューが掲載されました”“業務アプリの追加が必要です”といった内容で、指示に従って操作を進めると罠にはまることになります。

自社を利用してくれた顧客の声に早く応えたい、システムの機能を上げておきたい、という働く人の誠意と向上心を巧みに突いた悪質な行為と言わざるを得ません。

否定的なフィードバックへの対応を求めるフィッシングメールのサンプル 出典:Microsoft

攻撃の汎用性にも警戒を

ClickFixは、標的とする組織と情報資産に合わせて、攻撃の起点からマルウェアの種類まで、多様な組合せができる点も特徴です。

起点となる仕掛けとして、偽CAPTCHAの他にもブラウザの更新通知、オフィス系ソフトのプラグイン追加、クラウドサービスの追加認証などで誘う例が確認されています。また利用者に促すキー操作も、“Windowsキー+R→Controlキー+V→Enter”以外にも、Windowsの検索バーから指定したコマンドを実行させるなど、狙う対象や環境に応じて方法を変えてきます。

仕込まれるマルウェアは、これまでに報告された範囲では、利用者の端末から認証情報や個人情報などを盗むために設計されたインフォスティーラー(情報窃取型マルウェア)が多いのですが、攻撃側のC&Cサーバーとの通信・ファイル転送、端末を遠隔で操作するツールなど、多様なマルウェアが実装されます。この攻撃を継続的に受けてしまうと、インフォスティーラーで認証情報が窃取され、不正アクセスから企業システムの中枢に被害が拡がることになりかねません。

ClickFixは攻撃の検知も困難

ソーシャルエンジニアリングと利用者によるキー操作を組み合わせたClickFixは、サイバー攻撃の中でもブロックが難しい手口の一つと言えます。

技術的な要素では、まず攻撃の起点がファイルレス、そして偽CAPTCHAに埋め込むコード、利用者に課す“Windowsキー+R”などの操作は、Windowsに実装される正規の機能を使うため、アンチウイルスやEDR(EndPoint Detection and Response)など、既存の技術だけでは検出が難しいケースが多いのです。

この先もその汎用性を生かし、標的の拡大と搭載するマルウェアの追加、そして新しい騙しのテクニックも編み出してくるはずです。企業・団体はClickFixの存在に対して警戒を高めておくべきです。

対策は手口を知ること

ClickFixに対する防御策は、とにかくこの手口を知っておくこと。これに尽きます。

CAPTCHAの偽装や業務ソフトの更新などを隠れ蓑に、利用者のキー操作を加えた新手の攻撃に対しては、メールアドレスとURLの確認、本文の精査といったこれまでの鉄則だけでは、100%のブロックは困難でしょう。

一般の組織では、ClickFixに関する情報を直ぐに内部で共有すること。犯罪者が情報共有や攻撃ツールの売買を行うダークウェブでは、新手の攻撃に関する題材は頻繁に上がってきます。一般企業もダークウェブモニタリングや攻撃の動向を伝える脅威インテリジェンスを活用することで、より実践的、より有効な予防策が確認できるはずです。

もちろん、基礎的なセキュリティ対策に隙があってはなりません。

不正メールを除去するメールセキュリティツール、サーバーやPCなどエンドポイントのマルウェア対策、不審な動きを検出するソフト、そして機密性が高い情報を扱うシステムへの多要素認証の導入など、ベーシックなセキュリティ対策の稼働が前提です。これらを土台にClickFixのような新手の攻撃に対する眼も研き、システムと企業活動の安全を維持していってください。