| ランサムウェア被害は身代金を支払って素早く解決? | |

|---|---|

| 作成日時 24/07/30 (08:16) | View 4945 |

ランサムウェア攻撃は収益性を維持

不正侵入やメールなどを起点に、企業システムに不正なプログラムを送り込んでデータを暗号化し、復号するツールと引き換えに身代金(ランサム)を要求するランサムウェア。1989年に確認された「AIDS Trojan」が起源とされていますが、認知度が高まったのは「GPCCode」や「WinLocker」などが現れた2000年代です。

多くの亜種が出現した「GPCCode」を起点としても、すでに20年以上が経っています。特に「BitCrypt」や「WannaCry」が被害を拡げた2010年代半ば以降は、各国の研究機関やセキュリティ企業などが対策を講じてきましたが、鎮静化する兆しは見えません。大きな理由は、この攻撃が金銭を奪う手段として、一定の成功率を維持しているからでしょう。

三重、四重の脅迫も

国内でも深刻な被害が出た「WannaCry」などが契機になって、企業ではバックアップの整備が進みました。そこで攻撃者は次の一手を考え、暗号化に加えてデータを公開すると脅す二重脅迫型に進化。警察庁によると、手口が確認できたうちの74%はこのタイプです。

攻撃の手口と要求された支払い手段

出典:警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」

攻撃はさらに巧妙化し、支払いに応じなければ、膨大なデータを送りつけるDDoS攻撃を仕掛けてサイトの運営を妨害すると脅す三重脅迫、さらに被害企業の取引先や親会社など、大事なステイクホルダーに感染とその影響を“告げ口”して、支払いを説得させる四重脅迫を仕掛けるグループも現れました。

日本の支払い率は低レベル

ランサムウェアに感染してしまったら、身代金を支払って暗号解除する方法を入手するか、バックアップデータから自力でシステムを復旧するか、経営層を含むインシデント対応チームは二者択一を迫られます。

まず支払いに関する状況について、米国のある企業が出したレポートによると、2023年に攻撃を受けた組織のうち、支払いに応じたのは世界平均の約54%に対し、日本は約30%。この他の調査でも、数字にバラツキはありますが、大きな傾向としてはこの線上にあり、日本はグローバルでもかなり低水準と見ていいでしょう。

言葉の壁とサイバー保険、そして道義的責任

日本の支払い率が低い理由として、まず自然災害が多く他の地域に比べバックアップの整備が進んでいる点が挙がります。加えて、交渉から金銭の授受までに必要な言葉の壁と、身代金はサイバー保険の対象にはならない点もあるでしょう。ただ、この2点は生成AIの浸透と、被害が急増している近年は、各国のサイバー保険を扱う企業も身代金を対象から外す傾向があるため、均質化していくと思われます。

もう一つ、日本が低水準を維持している背景として、日本の経済社会には、身代金は攻撃者を利するため、道義的・社会的責任からも、脅迫には応ずるべきでないとする理念が浸透している点も挙げられます。

関係省庁も身代金に関する方針を示しており、経済産業省では「身代金の支払いは犯罪組織に対して支援を行っていると同義」とし、警察庁も「ランサムウェア被害防止対策」などのサイトも通じて、脅迫に応じないことを強く推奨しています。

身代金は根本的な解決には至らず

身代金の支払いが推奨されない理由として、現実的なシステム運用の面では以下が挙げられます。

・データを復元できる保証はない

・再び脅迫されるリスクがある

・被害を防ぐための解決にはならない

犯罪の首謀者が約束を守るとは限りません。億単位の金銭を渡したにも関わらず、暗号の解除には至らなかった事件も報告されています。復号ツールを入手できても、そのうち約半数はすべての機密データにアクセスできなかったとするレポートもあります。攻撃側も2度目3度目の脅迫に備えて、ツールを小出しにするようなケースもあるでしょう。

より大きな問題は、早期の復旧を優先して身代金でデータを復元できたとしても、被害を防ぐための根本的な解決には至らないことです。攻撃を受けた原因の究明と対策が十分にできていなければ、身代金は一時凌ぎにしかならず、同じ犯罪者から2度目の脅迫を受けたり、リークサイトに公開されたデータを見た別のグループから、攻撃を受けたりするケースも少なくありません。

リークサイトで公開された企業の情報の一部

出典:IPA(情報処理推進機構)

リスクを対策チームで共有

身代金の支払いに関しては、まず支払い自体がリスクを伴う点を、経営層を含むインシデント対策チームで共有しておく必要があります。社会的評価の低下、サプライチェーンへの影響など実務上の損失以外にも、法的な規制にも留意しなければなりません。

現在の日本では、ロシアや北朝鮮など、特定の国との取引は外為法に違反し、犯罪集団への送金は犯罪収益移転防止法に抵触する可能性があります。ここ数年のランサムウェア攻撃のいくつかは、ロシアを拠点とするグループの介在が指摘されています。交通や医療などのインフラにも影響を及ぼす攻撃を仕掛けるグループは、犯収法が適用される集団に該当すると見なすべきでしょう。

多額のコストとマンパワーの浪費を回避

ランサムウェアの被害を受けると、高額の身代金の支払いを拒否したとしても、データを復元する費用をはじめ、システムが停止した期間の事業損失、情報漏えいの損害賠償など、多額の費用と多くの時間、マンパワーを必要とします。

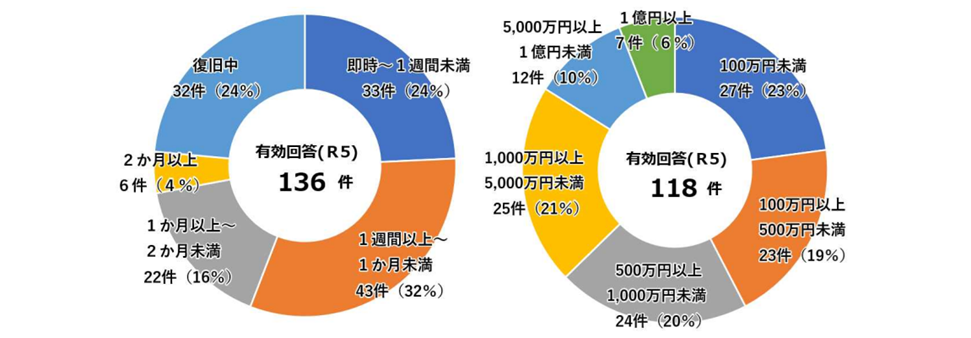

前述した警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」では、復旧に要した費用と時間を算出したデータも示していますが、費用に関しては1,000万円以上が37%(44件)、うち6%(7件)は1億円以上、期間は1カ月以上が「復旧中」を含めると44%(60件)に達していました。

復旧に要した期間と費用(調査とシステムの復旧にかかる総額)

出典:警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」

システムの復旧だけでもこれだけの負荷がかかる現実を直視すると、できる限りの予防策を講じておく方が、はるかに低いコストと少ない労力で安全な企業運営が行えるのです。

基本の徹底と脅威の事前察知を

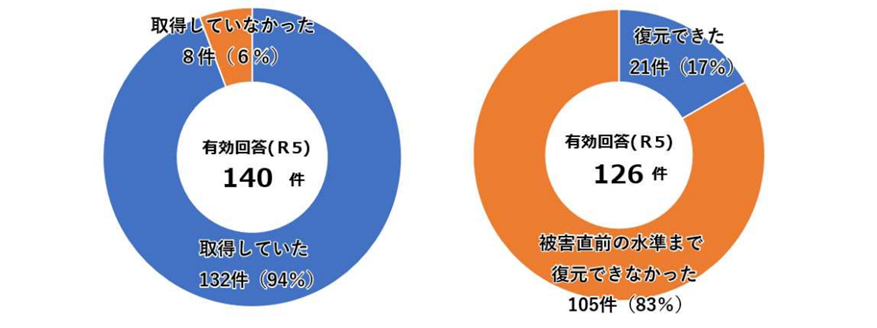

ランサムウェアには、この攻撃に特化した対策はありません。最近は特に被害が多いVPN機器などのシステムの脆弱性の是正、認証情報の管理強化、フィッシングメールのブロックなど、基本的なセキュリティ対策の徹底に行き着きます。二重脅迫が一般化した現在は、その効果は限定的ですが、バックアップと運用ルールの確立も重要です。

攻撃者は必ずバックアップを狙います。自社サーバーとクラウドへの分散、オフラインのデバイスにも記録するなど、バックアップのセオリーに沿った形で整備し、バックアップから復旧する訓練を実施すること。バックアップのルール化が不完全だったため、せっかくの資産を生かしきれず、すべてのデータを復元できなかったケースは少なくありません。

バックアップ取得の有無とバックアップからの復元結果

出典:警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」

インシデント対応チームを支援する施策の一つとして、ダークウェブモニタリングも拡がってきました。ランサムウェアは、ばらまき型から企業の内情を調査した上で攻撃に移る標的型へ、多重脅迫へ、そして侵入経路も行動も日々変化しています。

こうした攻撃の動向に加えて、自社と自社の業務に関係するデータの漏えいの有無を、常に監視するダークウェブモニタリングを常に行っていれば、攻撃の兆候を事前に察知して被害を避けることができます。

鎮静化が見えないランサムウェアに対し、ダークウェブモニタリングも実施して全社システムの安全強化を行いましょう。