| ダークウェブ犯罪プラットフォーム「Genesis Market」を解体 ~危険度を増す闇市場の実態は?~ | |

|---|---|

| 作成日時 23/04/25 (14:32) | View 1505 |

“クッキーモンスター作戦”を遂行

2023年4月、米司法省(Department of Justice)から、「Genesis Market」を解体したというニュースが発表されました。Genesis Marketはダークウェブ※で個人情報を売買する巨大な犯罪プラットフォームとして、各国のサイバー犯罪に関係する省庁、警察、セキュリティ企業などが警戒していた存在でした。

※ダークウェブ:一般的な通信方式・Webブラウザではアクセスできないサイト。それ自体は違法ではないが、企業の機密情報やマルウェアが売買されるなど犯罪の温床になっている。

Genesis Market閉鎖を伝える米司法省のニュースリリース 出典:司法省

まず“国際的なサイバー作戦”ですが、FBI(連邦捜査局)をはじめ、ユーロポール(欧州刑事警察機構)、オランダ、英国、イタリア、デンマーク、オーストラリア、カナダ、フランス、ドイツなど各国の警察と関係機関、合わせて45の組織が加わりました。

司法省はこのプロジェクトを“クッキーモンスター作戦(Operation Cookie Monster)”と命名。クッキーモンスターは、TV番組「セサミストリート」に登場するクッキーが好きな架空のキャラクターですが、Genesis MarketがWebアクセスの記録を残すCookieというデータを、目玉商品の一つとして扱っていたことに由来すると言われています。

8,000万件のアカウント情報を売買

司法省が作戦の遂行に踏み切った理由は、サイバー犯罪市場におけるGenesis Marketのスケールの大きさと危険度の高さです。活動を開始したのは2018年3月ですが、この5年間で不正侵入されたコンピュータは150万台以上、サイトで売買されたアカウント情報(アクセス資格情報)は、8,000万件に及んでいました。

アカウント情報を使って侵入できた組織は、米国の連邦、州、地方の政府組織、金融、重要インフラなども含まれていたとされています。もちろん、世界各国の公共機関、病院や教育施設、ECサイト、一般企業など、侵入行為がマネタイズ(収益化)と直結する分野は、すべて標的になっていたでしょう。

入手したアカウント情報を使って医療機関のシステムに侵入し、ランサムウェアを埋め込む。メーカーのデータベースからエンジニアの名簿を複写して売りに出す、ECサイトの会員のアカウントを乗っ取り、不正なオーダーを繰り返すなど、150万台のコンピュータを足場に攻撃は拡散していったはずです。

Cookieとフィンガープリントをセット販売

Genesis Marketの特徴は、まず“世界で最も大規模なIAB(初期アクセスブローカー)の一つ。サイバー攻撃に必要な初期アクセス、システムに侵入するための大量のアカウント情報を供給していた点です。

そしてもう一つは、提供されるデータの“品質”です。売買されるアカウント情報の多くは、後述するCookieとフィンガープリントがセットになったものでした。ID、パスワードを含むアカウント情報は当然ですが、Cookieとフィンガープリントは、不正を働くための“美味しいデータ”なのです。

攻撃者にとってGenesis Marketから供給されるリソースは、マネタイズに直結する即戦力として機能していたはずです。あるWebサービスの認証情報のデータセットは、日本円で100万円のオーダーに達していたとする報告もあります。

高い精度でユーザーを識別

Cookieは、ユーザーがサイトにアクセスした記録を残す技術で、Webブラウザの識別番号、アクセス日時、有効期限などのデータを、サーバーからPCに送信します。次回のアクセス時は、PCからサーバーにCookieが送られ、サイト側では、いつ、どのページを閲覧したかなどを、ユーザー(ブラウザ)ごとに把握できるという仕組みです。

フィンガープリントはより詳細なデータで、特に個人情報保護の関係でCookieの利用に制限がかかるようになってから、サイトの利用者を識別する手法として拡がってきました。例えば、IPアドレス、OSとブラウザの種類、プラグイン、利用できるフォント、モニターの解像度など、採種可能なさまざまなデータが利用されます。

ユーザーの状況が把握できるCookieとフィンガープリントは、ECや会員制サイトなどで、個々の利用者に合わせたメニューを表示するなど、より高度なサービス提供に欠かせません。しかし、特にフィンガープリントは、設定にもよりますが、より高い精度で利用者を識別できるため、取扱いには注意が必要です。Genesis Marketは、何らかの方法でこのデータも集めていたのです。

データセットは“なりすまし”に直結

行政機関のシステムや企業のイントラネット、オンラインバンキング、ECモールなど、機微な情報を扱うサイトの多くは、アカウント情報とCookieだけでなく、フィンガープリントを識別子として併用しています。

例えば、入力されたアカウントが正しいものでも、IPアドレスと動作中のプラグイン、ハードウェアの仕様など、フィンガープリントが合致しなければ、ワンタイムパスワードや生体認証を課し、追加認証を行うなどの方法です。アカウント情報とCookie、そしてフィンガープリントまで攻撃者の手に渡ってしまえば、これらを組み合わせてブラウザを乗っ取る、つまり、なりすましによる不正侵入、データ流出などのリスクが一気に高まるのです。

“なりすまし“の温床は制圧へ

危険度が高い闇サイト Genesis Marketを止めた作戦の詳細は、犯罪者に手の内を明かすことになるため開示されていませんが、地方裁判所に承認された令状に基づき、サーバー設備を停止して11のドメイン名を押収したとされています。運営者とデータの購入者を追跡し、119人の容疑者の逮捕に至りました。

今回の作戦によって、Genesis Marketは停止しましたが、ダークウェブの世界が鎮静化することはないでしょう。司法省は2022年に「Hydra Market」という、暗号資産の不正利用やマネーロンダリングに関わる情報などの売買が行われていたサイトと、これも大規模なダークウェブとして各国が警戒していた「Bleach Forums」を停止に追い込んでいます。

ここ数年のダークウェブの動きを見ている限り、その時点で勢力があったグループの動きを止めたとしても、闇サイトは各所で発芽を繰り返し、いくつかのサイトは大規模化していくはずです。そしてこの先、ダークウェブに対して特に注意が必要な点は、“サービスの質的向上”です。

“攻撃の大衆化”が加速

Genesis Marketでは、Cookieとフィンガープリントも提供され、攻撃のハードルを下げていましたが、最近は“なりすましを支援するサービス”を意味する「IMPaaS(IMPersonation as a Service)」という言葉も耳にするようになってきました。また現在のダークウェブの多くは、ランサムウェアを使った攻撃に必要な作業を分担し、サービスとして提供する「RaaS(Ransomware as a Service)」の機能を備えています。

つまり、マルウェアの扱いや企業ネットワークへの侵入に必要なスキルがなくとも、ダークウェブで提供される情報やツールを活用すれば、攻撃が仕掛けられるようになってきたのです。情報技術の進展に合わせて、ダークウェブも日々、進化・変化しています。

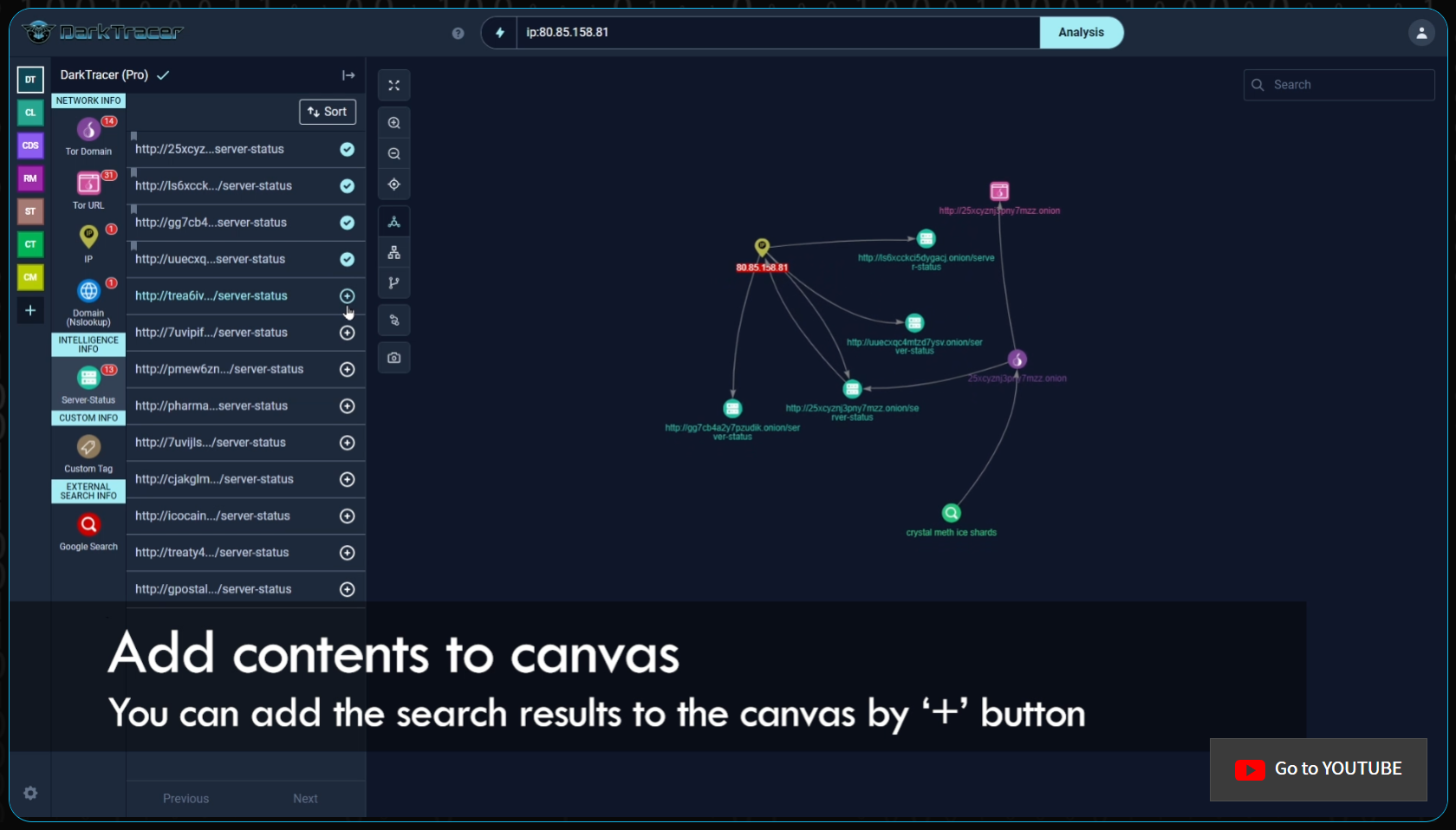

ダークウェブにある膨大なデータを分析する「Dark Tracer」

こうした状況を加味すれば、一般企業にとってもダークウェブの存在は軽視できません。この分野の動向に加えて、自社に関係する情報資産がそこに流れていないか否かを常時監視する。このようにダークウェブ対策は企業が安全な経営環境を維持していくための基本対策のひとつになったと言えるでしょう。

無料アカウントを登録して試してみましょう!

ステルスモールは申し込み後すぐに試用が可能です。