| セキュリティの根幹「認証」を再確認しよう ~変化したシステム環境における留意点は?~ | |

|---|---|

| 作成日時 23/07/26 (10:23) | View 4287 |

認証はセキュリティの基盤

フィッシング対策協議会の月次報告によると、2023年はフィッシングの報告件数がまた増加傾向にあり、6月は前月から35,925件増えた149,714件に達しました。フィッシング犯罪では、ユーザーIDと氏名、パスワードなど、サービス利用に必要な認証情報が狙われます。

企業システムへの不正アクセスや情報漏えいが発生する際も、多くの場合、攻撃者はシステムにログインするためのIDやパスワードを不正に取得しています。このように、セキュリティ被害の多くは、認証情報の漏えいが絡んだ事案が多いと考えていいでしょう。

情報システムを利用する際の「認証」は、セキュリティ対策の基盤になる要素です。あらゆる業務でデジタル化が進展する現在、この分野にも新しい技術やサービスの導入が進んでいますが、使いこなすためにも、基本の復習と理解は大切です。

あらためて「認証」とは?

企業情報システムはもちろん、個人として利用するWebサービスでも、決済や個人情報を扱う環境では「認証」が必須です。ここであらためてその意味と、働きをお復習いしておきましょう。

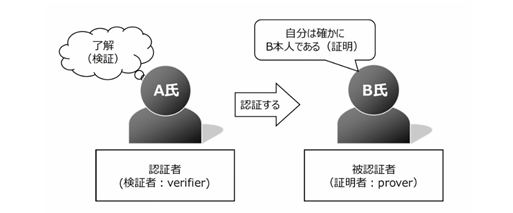

認証(Authentication)は、もともとは文書などの正当性を公的機関が証明することで、情報システムの分野では、利用者の正当性の保証、例えば、業務アプリを使う利用者が本人であることを確認する処理を示します。

本人認証の意味と処理のイメージ

出典:JICSAP(一般社団法人 ID認証技術推進協会)

複数の人の中から、1人を特定することは「識別(Identification)」と呼ばれます。一方、特定の人が間違いなく本人である点を確認することは「認証(Authentication)」と呼ばれます。

・識別:複数の対象の中から1人を特定(1:nの照合)

・認証:特定した1人の正当性を保証(1:1の照合)

「Identification」の単語から想像できますが、識別のための手段は、一般にIDとして扱っている情報が該当します。企業情報システムの場合、氏名や所属する部署、入社年月日などが、IDを生成する要素になります。

もう一つ、「認証」と混同されがちな用語に「許可(Authorization)」がありますが、認証と許可は目的が違います。

・認証:識別した対象(ID)が利用者と正しく結びついているかを判断

・許可:識別した対象(ID)がシステムを利用する権利があるかを判断

つまり、情報システムの安全な運用には、まず利用者を特定する「識別」、識別した人の正当性を保証する「認証」、そしてシステム/サービスの利用可否を判断する「許可」が3本柱になります。利用者を正確に識別し、正しい認証と許可を行うことで、はじめて安全が確保できるのです。3者の関係はセキュリティの基本ですから、ここはしっかり押さえておきましょう。

認証の3要素

識別と認証、許可のなかで、認証はやや広い概念で、技術的にも複数のアプローチがあります。ここから先は、認証をもう少し掘り下げてみましょう。認証には、大きく3通りの方法があります。

◇認証の3要素

・知識情報:パスワード、PIN※、秘密の質問など

・所有情報:携帯端末、トークン※、ICカードなど

・生体情報:指紋、指静脈、顔、虹彩など

※PIN(Personal Identity Number):暗証番号

※トークン(Token):「印、象徴、通行証」などの意味で、ここではワンタイムパスワードを生成するデバイスなど

知識認証は、パスワードや母親の旧姓を尋ねる「秘密の質問」など、本人しか知らない情報を使う方法です。利用者とシステムにかかる負荷は低いのですが、弱点は情報の漏えいリスクが比較的高いこと。

所有認証は、本人しか持っていないデバイスを使います。例えば、サービス側からスマートフォンにSMSで認証コードを送り、コードが入力されたらログインを許可するような方法です。安全性は高まりますが、デバイスが必要で認証手順がやや煩雑になる点は課題でしょう。

生体認証はより高精度の認証ができ、パスワード入力やデバイスを使う手間もないのですが、湿度の変化や外傷を受けたときに精度が落ちる、生体情報は変えられないため、流出してしまうと影響が大きいなどのデメリットもあります。機微な情報を扱いますから、認証システムには強固な安全対策が欠かせません。

例えば、顔認証の場合、顔写真を撮影した後は、元の顔写真に戻せない“特徴点”と呼ぶデータを生成し、この情報をやり取りして認証します(顔写真データの保存/伝送はしない)。

多要素認証と多段階認証

認証の3要素には一長一短があるのですが、より強度が高い認証が求められるシステムでは、「多要素認証」の導入も進んでいます。例えば、パスワードを入力した後、スマートフォンに届く認証コードの入力や生体認証を経て、ログインする方法です(2種類の場合は2要素認証)。

似た言葉で「多段階認証」がありますが、こちらはアクセスを許可するまでに複数回の認証を経る方式です。例えば、パスワードを入力した後、同じ知識認証である秘密の質問に答えるようなやり方が含まれます(2種類の場合は2段階認証)。

多要素認証の手順 出典:IPA(独立行政法人 情報処理推進機構)

より強度が高いのは多要素認証です。異なるデータ処理の方式と、物理的に別の伝送路も使える多要素認証の方が、認証情報を窃取する行為への耐性は高まるからです。決済や医療などの分野、一般企業でも顧客情報や特許を扱うシステムでは、多要素認証を推奨するケースが増えています。

認証システムの利用環境が変化

企業システムの運用では、ここ数年で認証を管理する負担が増え、新しい手法が求められるようになりました。その要因は、SaaS(Software as a Service)などクラウドサービスの利用拡大です。

少し前までは、認証を必要とする業務サーバーやデータベースなどは、企業ネットワークの内側にありました。現在はクラウドシフトが進んだ結果、メールやビジネスチャットなどのコミュニケーション系を中心に、様々な業務をクラウド側に移行する動きが加速しています。

このような環境では、従来の管理方法だけではスムーズな運用は難しくなります。例えば、オンプレミス(自社構築)の会計や在庫照会のシステムでは、IDの生成と無効化、そして認証、許可など一連の管理を一元化できても、クラウド上のサービスは個々の仕様に合わせたルール設定が必要です。

利用者の視点でも、複数のサービスを使う場合、それぞれにIDと認証操作が必要なため、煩雑さから平易なパスワード設定や使い回しをしてしまい、漏えいリスクが残ります。

管理手法の進展

近年の環境変化に呼応し、認証を管理する方法も進化してきました。その一つは、IDの生成と無効化、認証など一連の機能をクラウドに集約した「IDaaS(IDentity as a Service)」。IDaaSの導入環境では、社内の業務サーバーとクラウド上のスケジュール管理など、オンプレミスとクラウドのシステムにおける認証情報を一括管理できるようになります。

もう一つは、シングルサインオン(SSO)の普及。複数のサービスを利用する環境では、サービス毎の認証は負担が大きいため、これを一本化する機能です。1度認証に成功すると、連携するシステムでは、その都度認証を行う必要はありません。IDaaSとして提供されているサービスの多くはSSOに対応しています。

FIDO(Fast IDentity Online)アライアンスが定める「FIDO2」という方式では、生体情報を使ったパスワードレスの認証も実現しています。FIDO2の導入環境では、利用者はスマートフォンなどの「認証器」との間で生体情報を使った認証を行い、結果をFIDO2対応のシステムに送ることで、サービスが利用できるようになります。生体情報は認証器の内部で処理し、外に流れることはありません。

利便性は向上しても管理の強化は必要

IDaaSやSSO、パスワードレスなど新技術の進展で、認証の利便性は向上しています。パスワードの一元化などの効果で使い回しも減り、安全性も上がっています。ただし、人間の油断やミスは根絶できず、攻撃者はわずかな隙を突いてきますから、新しい技術に対する過信は禁物です。

例えば、IDaaSの稼動環境で、もし万一、一元管理された認証情報に対する攻撃が成功した場合、複数のサービス、システムへのアクセスが危険にさらされてしまいます。運用面でも、IDaaSに障害が発生した場合、クラウド側の業務アプリの利用が停止するリスクも軽視できません。

新しいサービスの拡大期は、利便性は高まりますが、隙もできやすいため、リスクヘッジは欠かせません。例えば、顧客情報を扱う端末の運用には多要素認証を用いる、重要なリソースはオンプレミスとクラウドに冗長化するなどの方法も考えられます。

ゼロにはできないリスクに対する周知も大切です。フィッシングメールやシステム部門になりすまして、認証情報を聞き出すようなソーシャル・エンジニアリングへの対策など、新しいツールが稼動した環境でも、最後は基本の繰り返しが成否を分けますので、継続的な注意喚起は続けましょう。

ステルスモールの評価アカウントは申し込み後すぐに発行が可能です。