| 「APIセキュリティ」の脅威が拡散 ~死角になりやすいリスクに留意を~ | |

|---|---|

| 作成日時 26/01/27 (10:02) | View 151 |

APIセキュリティは“地味な犯罪”?

ランサムウェアやフィッシング、ビジネスメール詐欺などは、企業はもちろん、一般にも危険な存在であるという認識は広がっています。一方、「APIセキュリティ」はどうでしょうか? APIという言葉が一般的でないこともあってか、セキュリティに関心を持つ人の間でも、あまり浸透はしていないようです。

米国のネットワーク関連企業の調査によると、2023年~2024年の2年間で、APIに対する不正・悪性と判断しうる通信が、世界で約1,500億件観測されました。この数字を見ただけでは実感は湧かないのですが、各国の研究機関やセキュリティ企業は、デジタル化の推進に伴って企業側のAS(攻撃対象領域)が広がり、この攻撃も増加している実態に警鐘を鳴らしています。

APIセキュリティの不備は、不正侵入や情報漏えいにつながり、中小企業にとっても、ランサムウェアや標的型攻撃などと同等の被害を与えています。APIセキュリティがあまり知られていない理由、この攻撃の危険度、そして実践すべき対策を考えてみましょう。

そもそもAPIとは? APIセキュリティとは?

API(Application Program Interface)は、“プログラム同士がデータをやり取りするための仕組み”や、“アプリケーションソフトを別のソフトと連携させる方法”などと定義されます。最大のメリットは、システム開発の省力化につながる点です。

例えば、自社製品のユーザーに向けて会員サービスを提供するWebサイトの構築・運用を考えてみましょう。この種のサイトにはユーザーを認証する手続きが必要ですが、プログラムを最初から組み立てると相応の手間がかかります。データを管理するデータベースも必要で、情報を流出させないためのセキュリティ対策も欠かせません。

一方、既存の認証サービスをAPI経由で利用できれば、機能の実装と運用の手間はなくなります。例えば、GoogleやFacebookを運営するMetaなどのIT大手は、ユーザー認証のAPIを公開しています。IT大手が管理するユーザー情報を流用できるポリシーのサイトであれば、これに相乗りすればいいわけです。

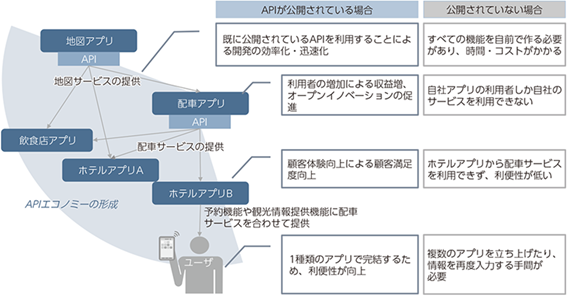

APIで配車やホテルなどの業態が連携する例

出典:「ICTによるイノベーションと新たなエコノミー形成に関する調査研究」 総務省

中小企業も数十種のAPIを使う

ユーザー認証以外にも、天気や道路状況、経済指標に関する情報提供など、APIを介してそれぞれのサービスを公開している事業者は少なくありません。プログラムの機能も単にデータをやり取りするだけでなく、翻訳や利息の計算など何らかの処理を行った結果を返すなど、多様なサービスが運営されています。

インターネットを介して通信するAPIを「Web API」と呼んでいます。公開されているAPIの多くは、Webの存在を前提としたWeb APIと考えていいでしょう。Web技術の開発を専門とする米国企業の調査によると、2023年にはAPIに関連する通信が、ネットワークトラフィック(通信量)全体の約70%を占めたとされています。

公開サービスだけでなく、サプライチェーンや企業グループ、社内システムの連携にもAPIが使われます。例えば、本社の営業部門の端末から、関連企業が管理する製造情報システムへの照会、あるいは古い製品のデータが残るレガシーシステムとの連携などの用途で、多くの組織でAPIが稼働しています。

このような状況を考えると、APIとまったく無縁という企業はないと見ていいでしょう。Webセキュリティ分野の各種レポートを見る限り、中小企業も1社あたり数十種のAPIを利用していると推測できます。

APIへの攻撃は水面下で浸食

APIの不備が引き起こすインシデントは、不正侵入、機密情報の漏えい、改ざん、意図しないデータの公開、アカウントの乗っ取りなどがあります。一方、攻撃の形はランサムウェアや標的型攻撃のように直ぐに顕在化することは少なく、多くは水面下で徐々に企業のリソースを浸食します。大量の自社情報が漏えいしても、ダークウェブで売買されて気づくまでに、数カ月以上かかったケースも少なくありません。

身代金を払えと言ったり、経営者を騙って代金の振込を求めたりといったやり方と違い、APIへの攻撃は地味です。被害を伝えるニュースでも、APIセキュリティが原因だったとしても、“不正侵入”や“設定・運用ミス”などと括られるケースが多いため、企業側もこの攻撃に対する意識が希薄だったのです。

次のパートではもう一歩踏み込み、APIのどこが狙われたか、どのような手口が使われたのかを見ていきましょう。

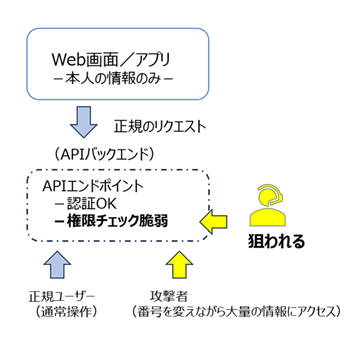

通信は正規のフォーマットに紛れる

APIを狙う攻撃で特に被害が多いのは、認証・許可の不備を突くものです。例えば、会員番号や社員番号をリクエストすると、その番号にひも付く個人情報や業務の記録をレスポンスするシステムが稼働しているとします。API側の設定に不備があると、番号を変えたリクエストに対しても、許可されていない情報を開示してしまうケースがあります。

UI(User Interface)上は他者の情報は見えないとしても、バックエンドのインタフェースでは無防備の状態になってしまうのです。Webサイトに対する不正な通信をブロックするWAF(Web Application Firewall)も多くの企業システムで稼働していますが、APIに対する攻撃は正規の形式で送られてきますので、WAFだけでは検知と防御が難しいケースもあります。API固有の脅威として対応が必要なのです。

APIへの攻撃の例:正規の通信に隠れるためWAFだけでは検知が困難

特定のサーバーに大量のデータを送りつけて運用を妨害するDDoS攻撃につながった例も報告されています。APIでアクセスを受けるシステムはサービスの仕様に合わせて、単位時間あたりのリクエスト数や、要求がリセットされるまでの時間などが指定されますが、この部分の設計にあまさがあると、DDoSや不正なデータスクレイピング(自動収集)の入口になってしまうのです。

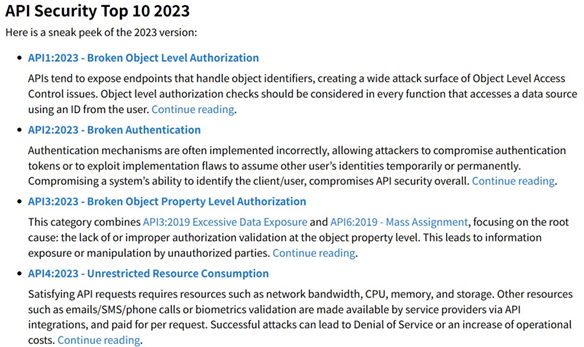

なお、Webセキュリティに関する啓発活動を行っているOWASP(オワスプ)という団体では、いくつかのカテゴリーで「OWASP Top 10」を発表しており、「APIセキュリティ」の分野も開示されています。カテゴリーがあるだけでも、被害が多い点は察しが付くと思いますが、前述した例はいずれも上位にランクされるリスクです。

「OWASP:API Security Top 10 2023」。アクセス権限の管理不足、認証の不具合などの項目が上位にランク

出典:OWASP(Open WorldWide Application Security Project)

APIセキュリティの足固めを

企業の情報システムでAPIの活用は今後も広がり、サプライチェーンの一角にある中小企業も、対外的な業務においても利用機会は増加していくはずです。

一般企業の多くは、APIセキュリティに対する危機感は薄く、攻撃の存在を前提としたログのチェックも疎かになっているのが実情でしょう。今回のまとめとして、人員と予算にゆとりがない中小の事業者が、APIの検証と安全対策に特化したソリューションや高価なシステムの導入はせず、社内リソースの範囲でできる対応を考えてみましょう。

APIセキュリティの総論は、増加するAPIに対する検証力を付けていくこと。

具体的な行動として、まずは自社が関係するシステムの把握です。外部サービスを使うために許可したAPI、自社サービスを公開するためのAPI、そして社内システムの連携用に開発したAPIを洗い出し、その用途と扱っている情報の内容、担当者をリストに明記します。

なお、APIとその周辺システムの構築は外部に委託している組織も多いと思いますが、この場合、以下に示す内容を含め、委託先とのコミュニケーションを通じて、仕様を確認するようにしてください。

シャドーAPIも見逃さない

APIの棚卸しをする際、企業が正式に許可していない「シャドーAPI」にも注意が必要です。プログラミングの負荷を軽減し、容易にシステム間の連携ができるAPIは、どんどん追加される傾向にあります。開発者が仕様書に記されていない社外システムのAPIを呼び出したり、社内データベースを操作するAPIを定義したりといったケースです。

セキュリティ対策に相応の予算を投じてきた企業でも、すべてのAPIを管理しきれていない例は多いとされています。開発の過程で一時的に設置したAPI、業務拡張に伴い利用されなくなったAPIが放置されるケースも少なくありません。設定ミスなど脆弱な部分を残したままでは、攻撃者にとって格好の狙い目になってしまうでしょう。

次のステップは、認証と許可の確認です。APIを利用するソフトウエアやシステムを識別するAPIキー、それに対する認証方法、そして権限の設定を検証します。注意すべきは「認証」と「許可」は別物という点。正しいAPIキーを使っても、本来はアクセスできない情報の開示や操作を許してしまう設計では、不正利用や情報流出を防ぐことはできません。特に社外に公開されるAPI、個人情報や取引情報を扱うAPIは、優先的にチェックしてください。

ログと外部のインテリジェンスを掛け合わせる

もう一つは、APIに関するアクセスログのチェックです。ログは取っていても、実際は誰も見ていないケースは少なくありません。例えば、営業時間外の利用が多発、平日でも失敗が頻出しているような不自然な通信はないか、アクセス回数に異常はないかなどは、基本的なチェック項目としてルーティンに含めましょう。

防御力を強化する基盤の一つが、サイバー攻撃に関する外部のインテリジェンスです。例えば、APIのログチェックは安全対策の第一歩ですが、社内の情報だけで脅威の兆候を察知することは容易ではありません。攻撃手法、攻めやすいAPIの設計、守りが脆弱な組織などの情報は、ダークウェブで短時間のうちに共有されてしまいます。

こうした状況下、自社のログと脅威インテリジェンスが持つ情報を掛け合わせることで、監視の精度は向上します。最新の脅威情報を収集・提供する脅威インテリジェンスの活用も、APIを攻撃の入口としないための防御壁になるのです。