| ランサムDoSに続きループDoSが脅威に? ~増加と進化を続けるDoS攻撃~ | |

|---|---|

| 作成日時 24/06/25 (08:19) | View 4524 |

DoSが何度目かの増殖期

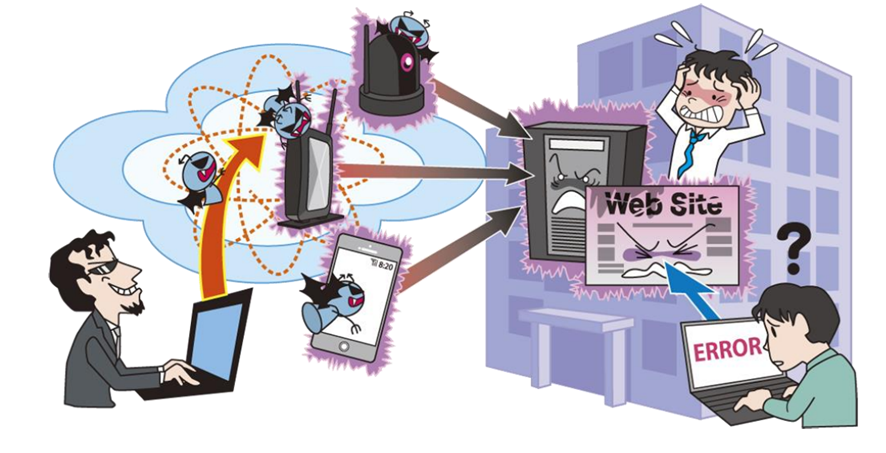

DoS(Denial of Service:ドス)攻撃は、標的のシステムに大量のデータを送りつけるなどの手段で負荷をかけ、運用を妨害するサイバー攻撃です。単一の機器で実行するDoSから、マルウェアに感染させるなどの手段で複数の端末を支配下に置き、一斉に攻撃を仕掛けるDDoS(Distributed Denial of Service:ディードス)に進化。昨今の攻撃の多くはこのタイプです。

DoS/DDoS攻撃は、インターネットの黎明期から、Webサイトを運営する企業や団体を悩ませてきました。当初からセキュリティや通信の技術者が対策を講じてきましたが、今も根絶はできていません。最近は何度目かの増殖期に入り、米国に本拠を置くクラウド事業者は2023年の状況を、“かつてないほど深刻な攻撃が多発した年“などとして警鐘を鳴らしています。

DDoS攻撃のイメージ 出典:IPA(情報処理推進機構)

古典的な手法が消えない理由は?

この攻撃の根絶が難しい理由は、参入障壁の低さによる多発、もう一つは多様な攻撃手法が存在し、全方位の防御が難しい点が挙げられます。

まず攻撃の難易度ですが、マルウェアの生成に伴うような専門知識は不要で、ダークウェブでは操作マニュアル付きの攻撃ツールも入手できます。攻撃の容易さを裏付ける一件として、数年前に高校生が検挙された事件がありました。ゲームサイトでのアカウント削除に腹を立てた高校生はDDoS攻撃に出てサイトを停止。

当時の報道によると、運営企業の損失は1億円以上とされていますが、実行手段は月額1,000円程度で攻撃を請け負う“代行サービス”でした。この事件も契機になって、この種のサイトは摘発が進みましたが、現在も「Webサイトの負荷試験」のような看板を掲げ、実態はDDoSを実行するサイトは点在しているようです。

典型的な攻撃パターン

DoSには多様な攻撃パターンが存在し、全方位の対応が難しいという課題もあります。

大きな括りとして、プロトコル(通信方式)仕様の悪用、脆弱性を突く攻撃が挙げられますが、後述するループDoSのような新しい手口もときどき現れ対策を難しくしています。ここで古くからある典型的な攻撃パターンを見ておきましょう。

◇プロトコルの仕様を悪用

・SYNフラッド

Webアクセスなどでは、通信開始を告げる“SYN”という信号を送り、受信先は了解を意味する“SYN+ACK”で返答するルールがありますが、SYNフラッドはこの仕組みを悪用します。“SYN+ACK”を受けた送信元は“ACK”を返してから通信を始めますが、攻撃の際は大量の“SYN”を送って“ACK”は出しません。受信先のサーバーは処理待ちが増えてメモリを大量に消費し、動作に支障が出てしまいます。

・DNSリフレクション

DNSはドメイン名とIPアドレスを変換する仕組みで、Webアクセスやメールでは、URLやアドレスに含まれるドメインから、それぞれのサービスを提供するサイトのIPアドレスを問い合わせます。攻撃者は送信元を標的のIPアドレスに偽装した問い合せを出し、返答のパケットを標的のサーバーに集約。攻撃者の支配下に置いた多くの端末(ボットネット)から発信することで、標的に大きな負荷をかけるという手口です。

◇脆弱性を突く

脆弱性はDoS攻撃の入口としても恰好の標的です。

例えば、WindowsやLinuxなどに実装されるICMPというネットワークの状態を調べるプロトコルには、想定外の巨大なパケットを受取ると、処理できずに停止する脆弱性が残っていました。もちろん今は修正済ですが、この欠陥を突くパケットの送信を受け、多くのサーバーが被害を受けました。

2023年10月には、過去最大規模とされたDDoSの実態が公開されています。「HTTP/2 Rapid Reset」と名付けられたこの攻撃は、Webサーバーとクライアント間のやり取りを規定したHTTP/2の仕様上の欠陥を突くもので、クライアントから細工した攻撃パケットが届くと、データの流れが滞りサーバーに大きな処理が発生します。

クラウドサービスを提供するクラウドフレアでは、一時期、過去最大規模の毎秒2億回を超える攻撃パケットを受け、毎秒7000万回を超える攻撃は180回以上に及びました。同じ攻撃は、グーグルのクラウドサービス「Google Cloud」とアマゾン「AWS」でも観測され、いずれも過去最大規模だったとされています。

3社とも攻撃による実害は出ませんでしたが、ガードが固いと予測できる企業を狙った理由は、新しい攻撃の威力を試すためで、過去にもこのような事態は起きていたようです。なお、Rapid Resetは、その時点ではパッチが提供されていないゼロデイ脆弱性を狙った攻撃だったため、3社はパッチが整備されるまで攻撃の公表と注意喚起は控えていました。ゼロデイ脆弱性は言うに及ばずですが、脆弱性とDoSの組み合わせは引き続き注意が必要です。

ランサムDoSの台頭

ここ数年の兆候として、DoSを仕掛けると脅迫して金銭を要求する手口も目立つようになりました。データを暗号化して復号キーと引き換えに身代金を求めるランサムウェアになぞらえ、「ランサムDoS」や「脅迫DoS」とも呼ばれます。

ランサムDoSは各地で頻出しているようですが、大きな事件としては、数年前に国内の複数の金融機関が同じ日に攻撃を受けた一件が知られています。ほぼ同時期に韓国と中国の銀行と証券会社も狙われ、いずれの機関でも短時間のDDoSで実力の誇示があった後、一部の機関には金銭を払わなければ再び攻撃するというメールが着信しました。

この事件で実名が出た金融機関はいずれも身代金の支払いには応ぜず、その後、攻撃は鎮静化したようですが、支払いに応じても攻撃が止む保証はありません。脅迫に従うと犯罪グループの間で共有されるリストに載り、別の攻撃を受ける可能性も生じてしまいます。攻撃者からの伝文は安易に信じない方がいいでしょう。

ループDoSを警鐘

2024年3月には、ドイツに拠点を置く研究機関から「ループDoS」に関する論文が発表され、国内でもセキュリティ関係者の間で話題になりました。

この攻撃は、前半で触れたリフレクション型を応用したものです。

リフレクション型は、送信元を標的のIPアドレスに偽装したパケットを踏み台のサーバーに送信し、踏み台サーバーは応答を標的に送る仕組みです。一方のループDoSでは脆弱性があるサーバーを踏み台とし、標的との間でエラーメッセージの無限ループを発生させて、標的サーバーの動作を妨害します。

2024年6月の時点では、この攻撃による被害は報告されていないようですが、論文を発表したチームの調査では、世界では約30万台のサーバーがループに陥る可能性を抱えるとしています。ループDoSは、これまでのDDoSに比べはるかに少ない労力で攻撃を継続できるため、犯罪グループが注視しないはずはありません。ループDoSの続報には注意が必要です。

増加と進化に向けた体制を整える

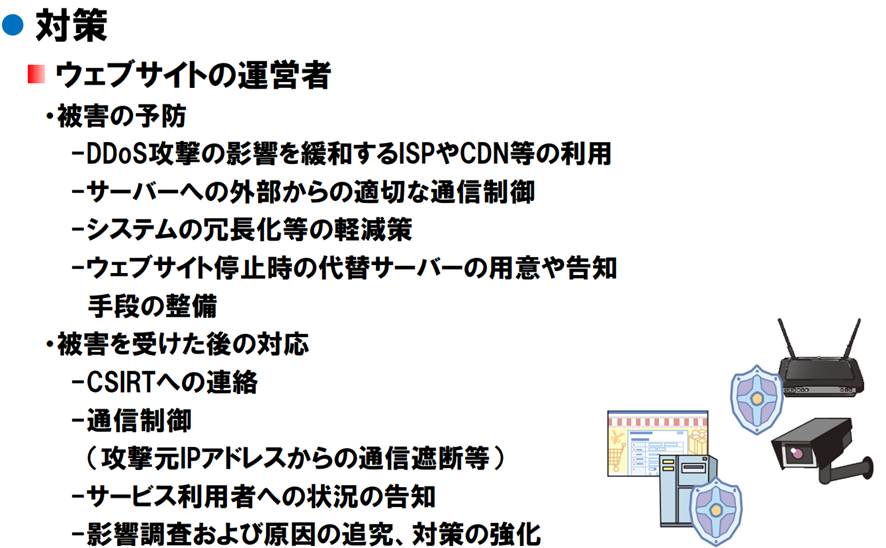

DoSへの対策は、特にIPアドレスを偽装する手口は、正規のパケットと攻撃パケットの見分けが難しく、根本的な対策は困難です。狙われやすい公的機関や大手ECサイトなどは、通信事業者などが提供する、バックエンドでDoSを制御する技術や、アプリケーションのレベルで攻撃を阻止するWAF(Web Application Firewall)などで防御していますが、十分な効果を出すには相応の費用が発生します。

一般企業がすぐに着手できる対策は、脆弱性の早期修正、ファイアウォール設定の見直し、アクセス解析など、基本の実践に行き着きます。対DoSでは特にアクセス解析、例えば同一IPアドレスからの頻繁なアクセス、海外ドメインからのアクセスの急増など、日常の典型的なパターンとの乖離、異変を検出する体制は欠かせません。

DoS攻撃に向けた主な対策 出典:IPA(情報処理推進機構)

また最近は、DoSを隠れ蓑に他のマルウェアを植えつける手口も増えています。例えば、Webサーバーに攻撃を仕掛け、対処に追われる間の隙を突いて企業ネットワークに侵入し、ランサムウェアに感染させるといったやり方です。

このような攻撃の動向と新手の手口に対するキャッチアップ、そして自社と自社に関係する企業グループに関する情報の収集は、StealthMoleのような脅威インテリジェンスツールによるリサーチが有効です。DoSに対してもセキュリティ対策の基本を実践すると同時に、自社を取り巻くリスクに対しては、常に新しい情報を入手できる体制を整えておきましょう。