| サイバー攻撃の予防を再評価 ~侵入前提からリスクベースの事前対応へ~ | |

|---|---|

| 作成日時 25/12/23 (08:25) | View 1024 |

“侵入前提”は限界に?

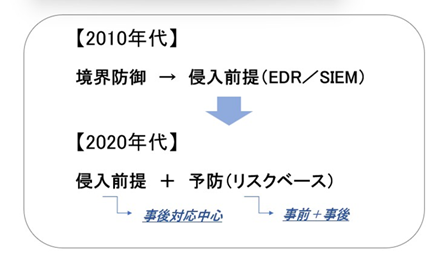

少し前までのセキュリティ対策は、場所を決めてガードする方法が主流でした。インターネットと企業ネットワークとの境目にファイアウォールを置き、内部を安全に保つ境界防御と呼ぶやり方です。そして近年は“場所ありき”から“価値ありき”に変化してきています。

2010年代に入った頃からは、製造や流通などの分野でもIT化が進み、クラウドサービスの利用も一般化。情報システムを使う環境が広がり、すべての場所と機器をサイバー攻撃から守りきれなくなったのです。先鋭化した攻撃からすべての資産を保護することは困難と捉え、侵入を受けた際にすぐ検知し、被害を最小限にくい止める方法が浸透してきました。

その一方、ここ2~3年、ランサムウェアを中心とした攻撃の被害が増加している状況において、侵入前提の対策の限界も指摘されるようになってきました。新しい方向の一つとして、脅威インテリジェンスなどのツールと最新情報を活用した予防の強化がクローズアップされています。背景と現状を見ていきましょう。

EDRを回避したランサムウェア

近年のセキュリティ対策は、侵入を早期検知して対処するEDR*やシステムのログを一元的に収集・分析するSIEM*などを軸に成果を上げてきました。一方、ここはすべてのセキュリティ技術に言える点ですが、100%の安全保障はありません。

*EDR(EndPoint Detection and Response)

*SIEM(Security Information and Event Management)

ランサムウェア攻撃の被害を受けた大手メーカーの経営者が、会見の席でEDRの機能にも言及し、EDRが稼働していても検知できなかったという主旨の発言をしていました。EDRを回避した例はこの企業に限りません。犯罪者が攻撃に関する情報やツールを売買しているダークウェブでは、EDRによる監視をすり抜ける方法も入手できるとされています。

もう一つの課題は“アラート疲れ”

EDRを中心とした侵入検知・早期対応のソリューションは、機能と技術面以外にも、現場からはいくつか課題が挙げられていました。

一つは運用の負担です。EDRやSIEMを使いこなすには専門知識と経験を必要とします。毎日毎時上がるアラートに対して、適切かつ迅速な判断を下すことは容易ではありません。特に人手が足りない中小企業では、“アラート疲れ”と、分析に時間を要す運用の負荷が指摘されていたのです。システム部門の人手不足が深刻化している昨今、大企業でも専門家の確保はそれほど容易ではないでしょう。

また現在のセキュリティニーズを反映したEDRやSIEMは、大企業にとってもそれほど安い買物ではありません。このような背景から、2010年代に進展した“侵入前提”のソリューションは、機能と運用、人員、そしてコストの面で見直す動きがでてきたのです。

侵入前提と侵入予防を併用

もちろん、前述した背景と新しいニーズは、EDRに代表されるソリューションの働きを否定するものではありません。現在のようにITツールが拡散した環境が維持される限りは、EDRなどのシステムは今後も防御の中核であり続けるでしょう。

現在はその次のフェーズ、事後対応と事前対応の併用、つまり侵入前提のシステムに加えてサイバー攻撃を予防する体制を強化し、先鋭化する攻撃に対峙する動きが出てきたというわけです。

新しい予防技術は、場所を基準にガードを固めた境界防御とは発想が異なり、価値を基準に考えます。つまり、“何を優先的に守るか”を考慮し、予防力を高めていくというやり方です。

サイバー攻撃の防御技術の変遷

予防強化の一番手は「CTEM」

予防強化の実践方法としてよく知られているのが、「CTEM(Continuous Threat Exposure Management)です。日本語では「継続的脅威エクスポージャー管理」などと訳し、発音は“シーテム”。セキュリティの分野で言うエクスポージャーは、企業の情報資産に対するリスクの度合いを示します。

CTEMの特徴は、まず対応を一過性で終わらせない継続性です。例えば、脆弱性を発見して修正、侵入を検知して動きを止めるといった“点”での対応から“線”、継続的な監視と評価を前提とします。もう一つの特徴は、情報資産に優先順位を付けること。すべての資産を継続的に見張ることは難しいため、狙われる可能性が高いリスクに順位を付けて重点的に保護します。

CTEMは2022年、IT分野の調査会社 ガートナーが提唱したフレームワーク(枠組み・方法)で、どちらかと言うと大企業向けです。正面から取り組むには、チームの編成、セキュリティポリシーの見直し、新規ソリューションの導入などを伴うケースが多いのですが、中小の組織も考え方を取り入れることは難しくありません。次のパートでCTEMの中軸を見た後で、その方法を考えてみましょう。

五つのステップから予防を強化

CTEMは以下のステップで構成されます。

1.スコープの設定

2.発見

3.優先順位付け

4.検証

5.動員

1.スコープの設定は、保護する対象の情報資産を明確化すること。物理的な資産だけでなく、人、デジタルなどすべての要素を洗い出します。

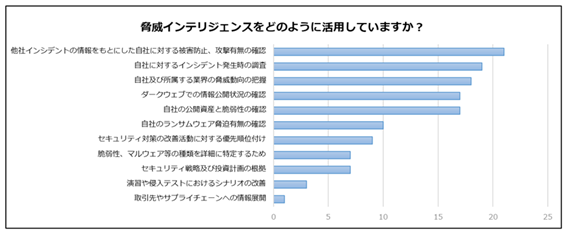

2.発見は、脆弱性など脅威の評価。EDRなどの検知ツールを用いた内部監視をはじめ、脅威インテリジェンスやダークウェブモニタリング、公開情報を分析して知見として活用するOSINTなど、外部からの最新情報も加味して多角的に検証します。

脅威インテリジェンスの活用方法

出典:「脅威インテリジェンス導入・運用ガイドライン」 IPA(情報処理推進機構)

3.優先順位付けは、脆弱性の危険度を示すCVSSなど技術的なレベルだけでなく、脆弱性を悪用する手口、影響度などを加味し、対応すべき順位を決めます。

4.検証は、診断ツールや専門家による侵入テストなどを通して、対策の有効性を確認すること。

5.動員は体制作りです。単に人を集めるだけでなく、IT部門、経営層、法務など関係部署が連携した組織全体の動き方を確立しておきます。

中小企業のアプローチは?

CTEMは考え方ですから、1つのソリューションを導入して完了という道はありません。通常は複数のシステム・セキュリティツールを組み合わせて段階的に構築していきます。大企業でも大がかりなプロジェクトですが、中小企業の場合、“CTEMを実践する”というより“CTEM的に考える”ことで、攻撃に対する予防力を高めていくことができます。

繰り返しになりますが、人員と予算にゆとりがない中小企業では、フルスペックでCTEMを実践するのではなく、考え方を把握して自社に可能なアクションを起こします。一般企業が明日からできる行動は、次の3ステップに集約できます。

1.情報資産の棚卸し

2.優先順位付け

3.対処方法を文書化

情報資産の棚卸しは、CTEMの5段階の話で触れたように(1.スコープの設定)、サーバーなどの機器だけでなくすべてのリソースを洗い出します。この作業は、年度初めやシステム更新時、クラウドサービスの契約更新などのタイミングに合わせると負担を抑えられます。

次はより重要なリソースへの優先順位付けです。評価軸は増やしすぎず、例えば“止まったら売上に直結するか”“復旧に何日かかるか”といった基準に絞ることが現実的です。ここで設定した優先順位は定期的、少なくとも半期に1度は見直しましょう。

文書化では、重要なリソースの継続的な点検方法と問題が発生した際の対処方法を、担当が変わっても判断できる形で共有しておきます。最初から完成形を目指す必要はありません。誰が、何をするか、どこまで判断してよいかをA4サイズ1枚にまとめおくだけで、初動対応の質は大きく変わるはずです。

身近になった支援ツール

CTEMの考え方を取り入れるに際し、重要な点は“完全な対策”ではなく“リスクの検証と判断を止めない仕組み”を作ることです。これを支援する脅威インテリジェンスに代表されるツールも、以前は専門家向けでしたが、現在は中小企業も手軽に扱える環境が整ってきました。例えば、情報漏洩検知時にメールで通知、拡散しつつある高リスクの攻撃をダッシュボードで通知といった形で、監視の手間を減らすことができます。

CTEMの主旨と意志決定のエンジンとして支援する脅威インテリジェンスの存在を前提に、皆さまの企業でも無理なくできるところから取り組んでください。