| IT資産管理の課題とASM(Attack Surface Management)~攻撃者の視点でサーチする~ | |

|---|---|

| 作成日時 24/04/30 (11:15) | View 439 |

自社のIT資産の掌握は難しい?

“IT資産の把握と脆弱性管理は原理原則”

情報セキュリティに携わる方は、このような教訓に一度は接したことがあると思います。

しかし、責務として体に染みついている方も、最近は難易度が上がっていることを実感されているのではないでしょうか。

情報システムと距離を置く人は、“自社のIT資産の把握”など、出来ていて当たり前と思うかもしれません。自社システムの状況を押さえていなければ、日頃の管理も攻撃を受けたときの対処も難しいからです。

しかし、ここはセキュリティ部門の課題になっていて、「ASM:Attack Surface Management:攻撃対象領域管理」という手法がクローズアップされています。まず、自社のIT資産の掌握が難しい理由から考えてみましょう。

企業ネットワークは日々変化

2010年代以降、クラウドサービスの利用が一般化し、ここ数年でテレワークも拡がりました。多くの企業は複数のクラウドを使い、各サービスでは毎月のように新機能が追加されます。テレワーク環境からも、企業システムとクラウドへの接続が発生し、管理すべきシステムと通信トラフィックは複雑になっています。

新規のプロジェクトが起動するときは、新しいサイトとデータベース、クラウドサービスが加わり、協業先と新たにサーバーを設置する機会もあると思います。中には管理部門が把握していないところで、クラウドのサービス機能を追加したり、新しい情報機器をつないだりするケースもあるかもしれません。

企業のシステムが複雑化し、かつダイナミックに変化している状況では、IT資産の状況を末端まで正確に把握することは難しくなっているというわけです。ここで懸念されるのは、システム部門が管理しきれていないIT資産へのサイバー攻撃や情報漏えいです。

外部から見えるIT資産を検出

ASM(攻撃対象領域管理)は、組織の外部からアクセスできるIT資産を検出し、攻撃を受けるリスクを評価して対策につなげる手法です。経済産業省では、ASMを以下のように定義しています。

“組織の外部(インターネット)からアクセス可能なIT資産を発見し、それらに存在する脆弱性などのリスクを継続的に検出・評価する一連のプロセス”

“組織の外部からアクセス可能”は、意図のあるなしに関わらず公開状態にあるIT資産で、これらをAttack Surface(攻撃対象領域)として洗い出します。

ここで留意すべき点はASの解釈です。ASには、VPN装置やWebサーバーなど、インターネットと直接つながり、侵入の起点となることが多い機器だけでなく、データベース、業務用サーバー、クラウド上のストレージスなど、外部から存在を確認できるすべてのIT資産が含まれます。そしてASMは、ASの縮小、脆弱性の把握と修正、サービス機能の停止などのマネジメントにつなげる手法です。

Attack Surfaceを可視化

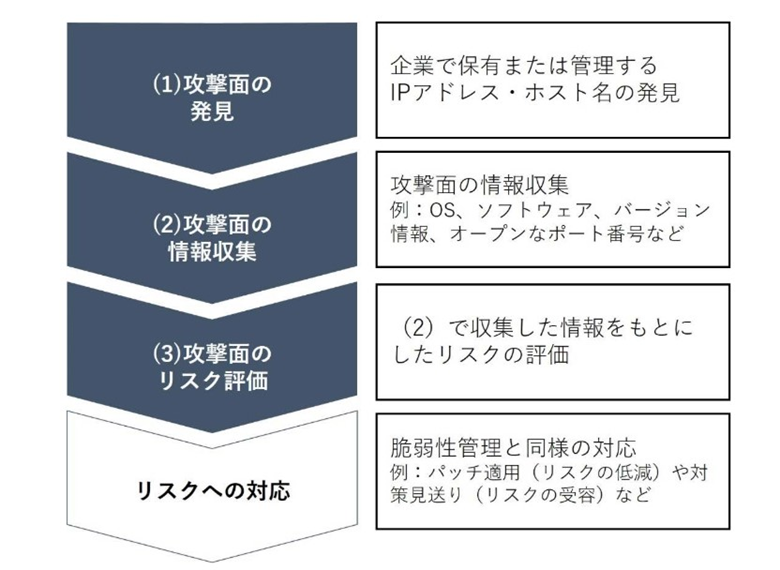

ASMを実践するステップを、まず大まかな流れから見ておきましょう。

1.AS(攻撃対象領域)の発見

2.ASの情報収集・リスト化

3.ASのリスク評価 ⇦ 1.~4.を継続

-------------

4.リスクへの対応

「1.ASの発見」は、企業名やドメイン名などを起点として、ルータやDNS*サーバー、Webサーバー、Wi-Fiのアクセスポイント、クラウド側の業務アプリなど、外部から存在を確認できるIT資産を検出します。

*DNS:ドメイン名とIPアドレスを対応づけるシステム

「ASM導入ガイダンス ~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~」

「2.ASの情報収集・リスト化」と「3.ASのリスク評価」では、ASの分類・整理とリスク判定を行います。

例えば、検出したWebサーバーの仕様から、サーバーOSのバージョンと脆弱性の有無などが分かります。これに対して脆弱性の深刻度、あるいはダークウェブで攻撃コードが出回っているかなどを目安にリスクを評価します。

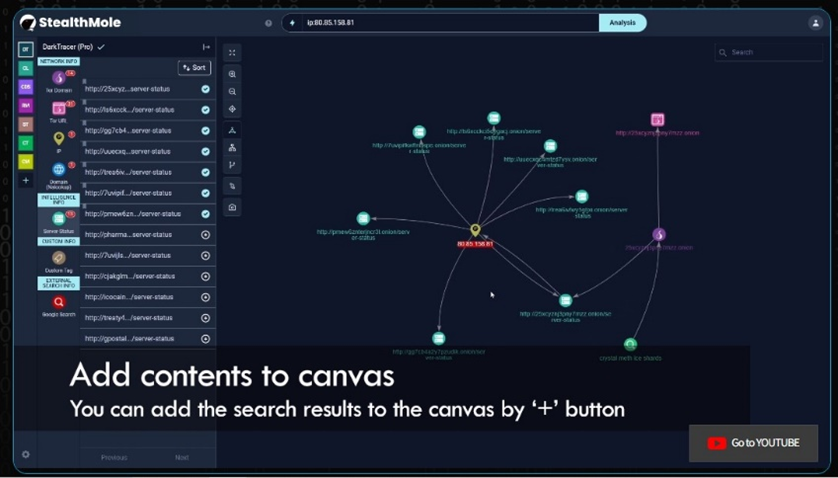

脅威インテリジェンスも参照しリスクを判断

リスク評価の段階で多くの組織が活用するデータリソースが脅威インテリジェンス。新たに発見された脆弱性や拡散しつつあるマルウェア、自社や提携先に関する情報漏えいの事案などを、単なる数値情報(データ)だけでなく、行動を起こすための情報(インテリジェンス)として配信するサービスです。

脅威インテリジェンス(StealthMole)の画面イメージ

ASMの一般的な定義は、ASの発見からリスク評価までのステップですが、企業の行動としては、「4.リスクへの対応」までをセットとして捉えた方がいいでしょう。

このステップは、組織のセキュリティ対策の方針、セキュリティツールの仕様、リスクの深刻度などによって対応は異なりますが、共通する要素として、パッチ適用、ファイアウォールの設定変更、多要素認証による本人確認の強化、クラウドのアクセス権の見直し、リスクが高いサービスの停止などが挙げられます。

ポイントは“発見”の成果

大まかなステップを見てきましたが、マネジメントのポイントはASの発見です。

特に管理部門が把握していなかったリスクの検出がASMの効果を左右すると言っていいでしょう。例えば、クラウドの設定ミスで、顧客情報が外部からアクセスできる状態になっていたケースは珍しくありません。

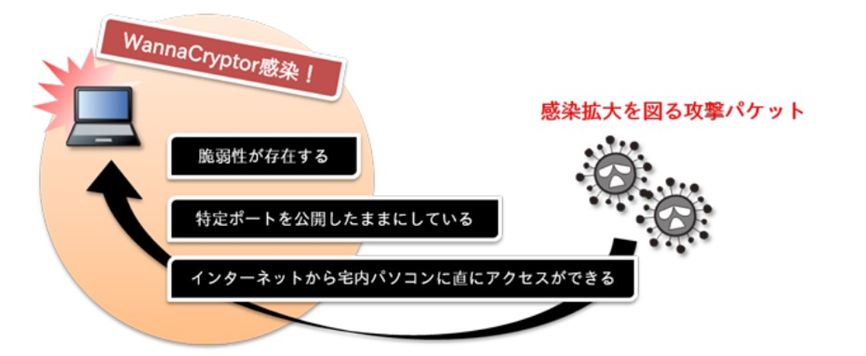

各種サーバーのOSやミドルウエアの脆弱性を見落としている例もありがちです。サーバー側のアプリケーション番号に相当するポート番号も、使用していないポートが開いていると、攻撃の入口になってしまいます。攻撃側はこの種の穴はスキャンツールで探していますから、すぐにターゲットになってしまうでしょう。

管理されていないポート番号は侵入経路 出典:IPA(情報処理推進機構)

企業が持つドメイン名やアカウントなどのIT資産も、攻撃の起点になり得るため注意が必要です。例えば、企業名から正式ドメインとサブドメイン、過去に利用していたドメイン、それぞれの管理者、AWS(Amazon Web Service)などのクラウドサービスの種類を辿ることは難しくありません。

海外にも拠点を持つ大企業の例ですが、企業名から関連するドメインを検索すると、300~400前後は見つかるとされています。ダークウェブでは、ドメイン配下のサーバーにある脆弱性、そこから抜き取った従業員のメールアドレス、氏名、プロフィールも売買されている可能性があります。システム部門にとっては死角でも、公開状態にあるIT資産は攻撃の起点になるリスクは高いと考えるべきでしょう。

継続の有無がASMの効力を左右

ASMを実践する方法ですが、すべてのIT資産の脆弱性や設定ミス、未承認の情報システム・サービスを隈なくサーチするのは人手では難しいため、多くの組織ではASMソフトウェアやサービスを利用しています。

ASの検出に加えて、マネジメントのもう一つのカギは継続です。

何度か触れてきましたが、現在の企業ネットワークは、日々ダイナミックに変化しているからです。新しく稼働した業務アプリ、バージョンアップしたOSやミドルウエア、そして追加したクラウドのメニュー、モバイル機器、IoTデバイスなどの状態を継続的にリスク分析し、メンテナンスしていく作業は欠かせません。