| 情報システムを支える「監視技術」の現在地 ~脅威インテリジェンスとの連携も進む~ | |

|---|---|

| 作成日時 25/09/26 (09:13) | View 3404 |

監視がないシステム環境では?

普段は意識する機会は少ないと思いますが、企業の情報システムには「監視」の機能が働いています。もしもサーバーや通信機器などで構成する企業システムで、監視が行われていないとしたら、オフィスではどんな不都合が起きるのでしょうか。

受注を管理するサーバーへのアクセスが滞る、支店との通信品質が安定しない、顧客情報のファイルが暗号化され業務が停止してしまう……。個々のトラブル自体はどこで起きてもおかしくないのですが、監視のシステムが機能していない環境では、関係しそうな機器やソフトウエアを一つひとつ当たっていくしかありません。時間が経てば経つほど、事態は深刻化してしまいます。

システムを監視するイメージ 出典:IPA(情報処理推進機構)

監視技術は、システムの安定稼働とパフォーマンス、そして安全を保つための基盤です。この分野も近年の情報システムの広がりと高機能化、そしてサイバー攻撃の多発と先鋭化の影響も受けて変わりつつありますが、技術と環境の変化に呼応するために欠かせない要素が脅威インテリジェンスです。

監視が必要なエリアは?

システムを監視する技術やツールは、企業活動の情報化が急速に進展した1990年代頃から重視されるようになりました。監視対象を大別すると、サーバー(アプリケーション含む)、ネットワーク、セキュリティなどがありますが、ここでは関連性も深いネットワークとセキュリティに焦点を当てて、監視技術の役割とトレンド、そして中小企業を含む組織との接点を見ていくことにします。

まずネットワーク監視の分野は、ルータや社内LANのデータの流れを制御するLANスイッチ、サーバーなどの正常動作とパフォーマンスを維持するための技術や手法が含まれます。監視操作の一例として、ネットワーク機器にデータを送って応答を確認する、デバイス間のトラフィック(通信量)とデータの流れを見て障害を検知する、といったパターンがあります。

セキュリティ監視は、ルータやファイアウォールなどのログ(通信記録)を分析して、リスクの有無を判断する処理です。ネットワーク監視は、主に性能と稼働率の視点から調査しますが、セキュリティ監視は同じ対象が含まれていても、不正の兆候を検出することが目的です。

ネットワークに比べセキュリティの監視はやや複雑で、トラフィックや経路の状態だけでなく、ここから攻撃の兆候を検知する分析力が求められます。セキュリティ監視の分野は、ネットワーク機器の状態を監視するSNMP(Simple Network Management Protocol)のような標準的なプロトコルも少なく、自社のシステム構成に合わせた手順とツール、そして経験も求められると考えていいでしょう。

監視技術の連動が進む

ネットワークとセキュリティは、監視する視点や作業内容は異なりますが、完全に切り離せる領域ではありません。例えば、ネットワーク監視では、トラフィックの急増やサーバーのCPU負荷の増加といった情報を収集しますが、これらはセキュリティ監視でも重要な判断材料です。ルータのトラフィック急増は、攻撃者が不正侵入を繰り返している可能性があるからです。サーバーのCPU負荷の増加は、大量のデータを送りつけて動作を妨害するDDoS攻撃の兆候かもしれません。

言い換えると、サイバー攻撃が巧妙化した現在は、既存のネットワーク監視だけでは、トラブルの根源にたどり着くことは難しいと言えます。システムの安定稼働を維持するという角度から見ても、ネットワーク機器の障害検出、制御ソフトの動作確認などを担う監視に加えて、セキュリティの視点からの判断が求められるようになってきたのです。

複雑なネットワーク環境での監視の落とし穴

監視技術の連携が進む背景として、上述したサイバー攻撃の多発と巧妙化がありますが、もう一つは企業ネットワークの複雑化が挙げられます。

ここ数年で企業のネットワーク環境は、中小企業でもクラウド利用とリモートワークが常態化し、物理的な境界(社内LANとインターネット)は曖昧になり、通信経路やデータの流れを制御するポイントも多層化しました。特に製造系ではさまざまなモノをインターネットにつなぐIoTの活用が広がり、常時接続するデバイスも増えて“通信異常”の基準も複雑化しています。

このような環境下で不正侵入を受け、外部に大量のデータが送られるとき、セキュリティのログよりネットワーク監視のトラフィックに兆候が出る場合も少なくありません。セキュリティ監視の視点で見ても、ネットワーク全体で起きている事象を把握していないと、判断を誤る可能性があるのです。

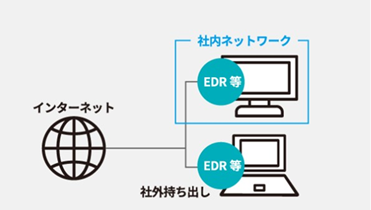

社内外の情報資産に対する監視のイメージ 出典:IPA(情報処理推進機構)

ネットワークとセキュリティの監視を連携することで、業務上の大量のデータ通信か不正侵入を起点とした送信かを、迅速に切り分けることができます。このような背景から、多くの企業で連携の重要性が認識され、対応と開発が進められています。

脅威インテリジェンスの知見をプラス

現在の脅威と対峙するためのもう一つの観察眼は、外部の眼、脅威インテリジェンスです。

ネットワークとセキュリティ監視では、“いまこの瞬間に起きていること”の可視化が軸になりますが、脅威インテリジェンスは“攻撃の文脈”を加味します。サイバー空間で広がってきた攻撃のトレンドや犯罪者の特徴から企業で発生している事案を捉え、その手口や狙っているリソースなどを判断。監視システムにこの知見を加えることで、守りの強化につなげることができるのです。

改めて定義を確認すると、脅威インテリジェンスは、サイバー攻撃や脅威に関する情報を収集・分析し、組織の防御力を高める知見として機能するシステムです。拡散しているマルウェアのシグネチャ(データパターン)、攻撃拠点のIPアドレス、ダークウェブに流出した企業のリソースなど、収集した最新のインテリジェンスを、企業の監視システムに取り込む動きが広がってきています。

次のセクションでは、既存の監視システムと脅威インテリジェンスが具体的にどう連携するか、どのような機能が求められるようになっていくのかを見ていきましょう。

“アラート疲れ”を軽減

監視技術と脅威インテリジェンスの連携で効率化する分野の一つに、アラートの処理が挙げられます。監視システムがあげてきたアラートに対し、脅威インテリジェンスのリソースから、新種のマルウェア、悪意あるIPアドレス、侵入パターンなどの付加情報を加味することで、セキュリティリスクに対するより的確な判断ができるようになります。

攻撃が多発している状況で、システム部門では頻出するアラートの処理に追われる“アラート疲れ”が課題になっています。この状況で多発している攻撃の内容と背景、狙われやすい業態、システムの仕様、いま留意すべき脆弱性など、最新のインテリジェンスを掛け合わせることで、アラートに対する優先順位が付けやすくなります。特に人員にゆとりがない中小企業では、アラート処理の省力化が期待できるでしょう。

インテリジェンスを先回りの防御に生かす

もう一つは、先回りのガードです。

集積したログを後でチェックするだけでなく、ストリーミング(流れ)の中でのリアルタイム検証、そして異常検出の自動化は、既存の監視技術の領域でも対応が進んできました。常に最新情報をインプットしている脅威インテリジェンスを加えた環境では、ここから一歩進め予測型の防御もできるようになります。

例えば、ランサムウェア攻撃の可能性が排除できないネットワーク機器への不正アクセスが発生したとしましょう。この初期兆候の中に攻撃グループが開始したキャンペーンとの一致点が見えた場合、先回りして狙われやすいシステムのガードを固めることができます。

ダークウェブモニタリングとOSINTからの知見も活用

脅威インテリジェンスは、ダークウェブに加えて組織のWebサイトやSNS、一般メディアなど、公開された情報から知見を得るOSINT(Open Source Intelligence)のリソースも使い、脅威の検出能力を高めています。このようなデータソースもスキャンしている脅威インテリジェンスは、ネットワーク、セキュリティの監視と並立する第三の柱になりつつあると言えます。

監視システムの強化が求められているのは、大企業だけではありません。

クラウドサービス、テレワーク、IoTの活用も常態化し、サプライチェーンの一角にある中小企業でも、情報システムの拡張と攻撃の多発に呼応した装備が求められています。システムの安定稼動を支える監視技術も新しい局面に入っている点を加味し、みなさまの企業でも監視体制の強化を検討してはいかがでしょうか。