| 攻撃の起点となる「アカウント管理」の再点検を | |

|---|---|

| 作成日時 24/08/28 (08:37) | View 105 |

ここ数年、深刻な被害を出したセキュリティ事件・事故の原因は、VPN機器やサーバーの脆弱性を突いた不正侵入、または、システムにアクセスするための認証情報を不正に入手した手口が多くを占めています。

特に後者は、社内ルールの不徹底や1人のちょっとしたミスから、企業の業績と社会的信用に影響が出るほどの打撃を受けるケースが目立ちます。記憶に新しいところでは、2023年秋に通信会社で認証情報が不正に使用され、数百万件の顧客情報が流出した事件が起きました。

2024年夏に出版大手がランサムウェア攻撃を受けた一件も、起点は関連企業の社員IDの漏えいとされています。この事件に限らず、ネットワークとクラウドの利用が一般化した現在は、認証情報の流出からサプライチェーンに被害が拡がることも少なくありません。

認証の管理は慢性的な課題

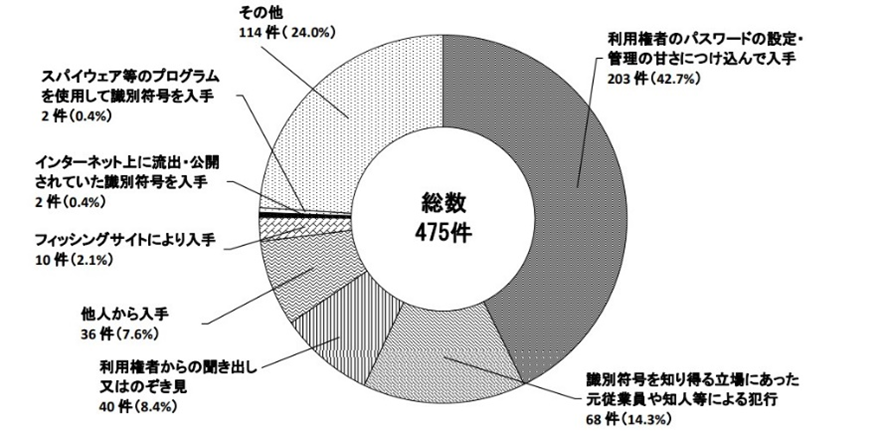

情報漏えい事件・事故の多くは、セキュリティや運用管理の専門家にとっては、ほとんどが既知のパターンです。認証情報の漏えいも、慢性的な課題として以前から関係者が取り組んできましたが、鎮静化する兆しは見えません。国家公安委員会と総務大臣、経済産業大臣の連名で発表された資料でも、認証情報はいろいろなルートから、犯罪者の手に渡っていることが分かります。

認証情報を不正に取得するいろいろな手口

出典:不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況 国家公安委員会

認証情報の流失が止まらない理由は、まずIDや認証情報の重要性が、すべての従業員、関係者に十分に認知されていないこと。もう一つは新しい課題ですが、近年のシステム環境の変化で、認証システムの運用方法が複雑化し、管理が難しくなってきた点が挙げられます。

現在のシステム環境では、“セキュリティの中枢は認証”です。内容はこれから見ていきますが、まず認証の管理に必要な基本的な要素を復習しておきましょう。ここをしっかり押さえておくと、情報システムに接するとき、認証の重要度を伝えていくときの意識は変わるはずです。

認証と許可の視点を持つ

ここまでは、IDや認証という言葉を使ってきましたが、機能面から整理すると認証の管理に必要な要素は、「ID」、「認証」、「許可」の3点に集約できます。

まずID(Identity)は、システムを使う際に本人確認を行うための情報で、氏名と所属部署、従業員番号など、個人を一意に識別できる属性を割り当てたものです。

認証と許可は、混同されやすいので注意しましょう。

認証は、システムにアクセスする人に対し、本人であることを確認する行為で、パスワードや生体情報、ICカードなどのデバイスを用いて照合します。一方の許可は、認証を終えた人にシステムを使う権限を与える行為です。つまり、認証がOKになっても、部署や役職などの単位で利用制限があるリソースへのアクセスは許可されるとは限りません。

企業のシステムを運用する視点で見ると、上記の3点に「検証」という要素が加わります。IDの利用状況を過去に遡って精査する機能で、これを行使できる人と機能の範囲が明確になっていないと、システムに何らかの問題が発生した際に、迅速な調査に支障をきたしてしまいます。

難易度が増したID管理

情報システムの利用者に対して、認証の方法や許可する範囲などをコントロールする処理を、ここでは「ID管理」と定義しますが、この作業は年々、難しくなってきました。

要因はシステムの多様化で、メールやビジネスチャットなどのコミュニケーション系をはじめ、受発注などの基幹業務もクラウドの活用が進みました。業種と規模を問わず、現在はほとんどの企業が、オンプレミス(自社構築)とクラウドを組み合わせるか、一部の業務端末以外はクラウドで運用する形を採用しています。

従来の企業システムを利用するIDは、オンプレミスの社内ネットワークの中で運用し、一元的な管理ができていました。一方、クラウドを多用する環境では、それぞれのサービスで決められた基準に沿ったIDの設定と運用が必要で、管理部門と利用部門の双方の負担が大きくなってしまうのです。

複雑化した環境におけるリスク

システム環境が複雑化した状態では、管理上の隙も生じやすくなります。

よくあるケースは、異動や退職で未使用になったIDの放置。システム部門の管理者IDが空席のままになっていると、万一不正侵入を受けた際に検知が遅れ、複数のサーバーを操作されるリスクが高まります。

過剰な権限付与にも注意が必要です。事業部門のトップに就任した人に対し、日常業務ではまず使うことのないID管理サーバーへのアクセス権を設定していた例もありました。

こうした課題はオンプレミス環境でもありますが、インターネットからアクセスできるクラウドを併用したシステムでは、特に注意が必要なのです。

いろいろなシステムを使う環境においても、認証と許可のポリシーを明示してルールを設定していれば、このような脆弱な部分を生むことはなくなるはずです。

基本の反復と新技術の併用を

ID管理の基盤は、認証と許可のポリシーに沿ったシステム構築と、異動などに伴うマメなメンテナンスを忘れないこと。もう一つは、社内へのポリシーの周知徹底です。

周知する内容は、基本の徹底に行き着きます。例えば、パスワード管理では、容易に推測できる部署名や電話番号などの文字列、数字の使用、同じパスワードの使い回しを避けるなど、以前から漏えい原因の多くを占める例を挙げ、啓発を続けるしかありません。

多要素認証の導入も進んできました。パスワードに代表される知識情報の他に、指紋や声紋などを使う生体情報、ICカードなどの所持情報のうち、複数の要素を組み合わせて認証する方法です。未対応の企業では、厳密な管理が必要なシステムには導入を検討した方がいいでしょう。

IDaaSにも隙は生まれる

環境変化に合わせた方法として、ID管理をクラウド上で行うIDaaS(Identity as a Service:アイダース)も拡がってきました。導入環境では、社内の業務システムとクラウド上のビジネスチャットなど、複数のサービスのIDを一元管理できる点が特徴です。

複数のサービスを同じID/パスワードで使うシングルサインオンへの対応や、IDaaSのシステムへのアクセスを可視化してID管理を効率化できるなど、利点が多いサービスです。

一方、IDaaSには連携できるサービスに制約があり、障害発生時は連携するすべてのシステムが一時的に停止するなどのデメリットもあります。シングルサインオンの環境では、一つの認証情報が漏えいすると、複数のサービスが侵入を受けるリスクもあります。IDaaSへの依存度が高い環境ではリスクも高まる点は、留意した方がいいでしょう。

早期検知と初動対応がカギ

ID管理に限らず、セキュリティ対策に100%安全な方法はありません。

標的型攻撃やフィッシングなど、特定の組織を狙う攻撃は年々巧妙化しています。従業員が使うID情報が増え、システムを利用する空間も拡がった環境では、システムからの流出、ヒューマンエラーからの漏えいをゼロにするのは困難と考えるべきでしょう。

リスク管理のポイントは、早期検知と初動対応です。

ID情報の流失の可能性があれば、検証の機能を使ってログを調べ、まず原因を特定すること。そして初動対応では、侵入されたシステムの修復、IDの削除、パスワード変更など、状況に応じた処置を行います。

早期検知と初動対応には、脅威インテリジェンスの利用が効果的です。

認証情報を使う犯罪は、不正侵入やフィッシングから窃取する方法に加えて、ダークウェブで一度に大量の情報を入手する手口が増えてきました。自社に関係する情報がダークウェブに流れると、すぐに検知できるサービスは初動対応には欠かせません。

早期検知と初動対応に加えて継続的な研修も大切です。

認証・許可を柱とするID管理の基本、そして現在の企業システムでは、IDの管理がセキュリティの中枢である点を、繰り返し啓発していきましょう。