| 進歩するログ管理と活用のメソッド ~脅威インテリジェンスの視点を生かす~ | |

|---|---|

| 作成日時 25/10/28 (08:26) | View 2582 |

記録は社員と企業を守る

私たちの会社での行動は、出社時にICカードを使ってゲートを通過した時刻が記録され、オフィス内の特定エリアへの入退室、PCや複合機などの利用時も、それぞれ記録(ログ)を残しています。特に人の出入りが多いスペースでは、無断で資料が持ち出されたり、勘違いから機密文書を複写してしまったり、といった事態に対処するため記録は欠かせません。

少し煩わしいと思っても、悪意やミスから従業員を守るには、いろいろなシーンにおける行動の記録は欠かせません。一方、企業の情報システムは、利用者の意識が及ばないところでも、起動と同時にさまざまなログが残されていきます。人の行動と同様、システムのログも企業と事業を守るために必須ですが、多くの組織ではこの資産を生かしきれていないのが実情です。

サイバー攻撃の頻発と先鋭化が顕著なここ数年は、情報システムのログの使い方が見直されると同時に、脅威インテリジェンスを併用する方法も広がってきました。今回はログの意義を再確認し、併せてログ監視の新しい流れを見ていきましょう。

多くの企業は“ログは取るだけ”

ログ(log)はコンピュータの分野では動作記録、利用記録の意味で使われます。用語自体は浸透しているようですが、その意義と活用方法までは理解が進まず、特に中小企業では、“見ていない、生かされない”のが現実です。

国内のあるIT企業は、調査対象の約90%の組織はログの監視が十分にできていないとする報告を挙げていました。JPCERT//CC(Coordination Center)が発行した「高度サイバー攻撃への対処におけるログの活用と分析方法」では、「ログの重要性は多くの人が理解しており、ログの採取も多くの組織で行われている。しかし、運用の中で実際にログを分析調査している組織は稀であり~」という表現を使って警鐘を鳴らしています。

この背景には、多くの組織、とくに中小企業が抱える構造的な課題があります。

IPA(情報処理推進機構)の調査(「2024年度 中小企業等実態調査」)によれば、調査対象の62.6%が過去3期以内にセキュリティ対策への投資を行っておらず、69.7%の企業は組織的なセキュリティ体制は整備できていないと回答。こうした現状では、毎日毎時、ぼう大に生成されるログの管理と分析にリソースを割くことは困難でしょう。結果として、ログは“取るだけ”になってしまうのです。

言うまでもなく、ログは保存しただけでは意味を持ちません。

ログが生かされない環境では、サイバー攻撃の検知と原因究明、被害範囲の特定も難しくなることは容易に想像できます。ログはセキュリティ対策だけに使われるものではありませんが、焦点はやはり攻撃から組織を守ることです。ログ管理の詳細に進む前に、企業の情報システムではどのようなログが管理されているのかを見ておきましょう。

ログを残すエリアは?

企業のネットワークに蓄積されるログを、セキュリティの視点から整理してみます。

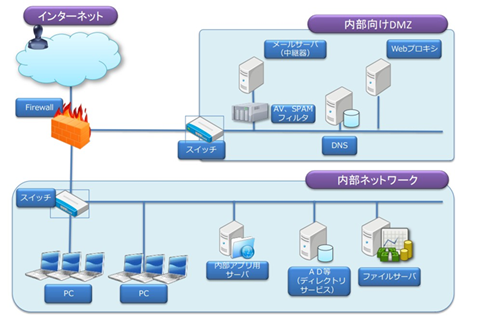

まず一般的な企業ネットワークの構成ですが、インターネットと企業LAN(内部ネットワーク)のエリアがあり、外部と内部との接点にはファイアウォール(FW)、Webやメール、DNSサーバーなどを設置するDMZ(緩衝地帯)(*)を設けます。企業規模や業務形態によって違いはありますが、一般的な企業システムはこの基本設計に準ずると考えていいでしょう。

(*)DMZ(Demilitarized Zone):外部からの攻撃を受けやすいシステムを置き、攻撃の内部への広がりを防ぐためのエリア

企業ネットワークの基本構成

出典:「高度サイバー攻撃への対処におけるログの活用と分析方法」 JPCERT//CC

基本的な企業ネットワークでは、PC、サーバー、FW、ルータ/スイッチ(データの経路を制御する機器)などの機器に残るログが管理対象です。

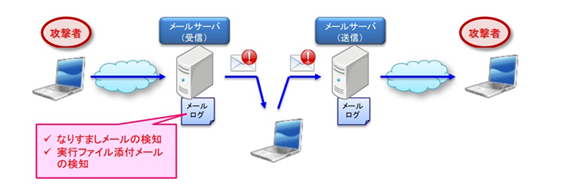

例えば、社員の1人がメールを送受信する際は、まずクライアントPCには起動とメールソフトの操作などが記録されます。送信したメールは、内部ネットワークのスイッチ、メールサーバー、FWを介して外部のサーバーに中継されますが、それぞれの機器にはユーザー名とソフトの仕様、送信時刻などを識別できるログが残ります。

メールサーバーに残る攻撃の痕跡を検知するイメージ

出典:「高度サイバー攻撃への対処におけるログの活用と分析方法」 JPCERT//CC

情報システム部門の担当者が新メンバーのアカウントを作成する際も、関係するすべてのデバイスにログが刻まれます。自席のPCから内部アプリ用サーバー、Active Directory(*)などを操作しますが、それぞれのサーバーへのアクセス時刻、ADでの登録や検索、設定変更などの記録が対象です。

(*)Active Directory:ネットワークに接続された機器やユーザーの情報を一元管理するシステム

企業ネットワークには、この他にも顧客情報を管理するデータベース、受発注処理を担うサーバー、勤怠管理システム、監視カメラなど、いろいろなコンポーネントが接続されているはずですが、もちろんそれらに関しても、起動から操作に際して逐一ログが残されます。

必須要件は時刻同期

ログ収集のポイントは、まず正確な時刻情報(タイムスタンプ)です。精度はできればミリ秒単位。Webやメール、業務アプリを使う際は、複数のデバイスを経由しますが、時系列で記録を追っていけば、利用者の行動が把握できるからです。システム運用やセキュリティの担当者がタイムスタンプにこだわるのはこうした理由からです。もちろん、ネットワーク全体は、NTP(Network Time Protocol)など時刻情報を供給するシステムの配下で、同期が保たれていなければなりません。

正確な時刻同期を前提として、ログは目的別に採取・蓄積されます。情報セキュリティに関連する分野では、大別すると以下の目的と収集するログの種別が挙げられます。

◇不正対策:Web、メール、DBなどのアクセスログ(ログイン試行、通信履歴など)

◇内部統制:業務APサーバー、ADなどの操作ログ(照会、検索、更新、設定変更など)

◇障害対応:イベントログ(エラー発生の日時、通信内容、動作記録など)

例えば、業務APサーバーに対し、業務での接点がない海外から高い頻度でログイン試行があった場合、ログの内容から不正侵入の可能性を検知できます。企業ネットワークに侵入した攻撃者は、高い確率で権限設定を担うActive Directoryを狙い、管理者アカウントの盗用を試みますから、もしここに不審なログがあればすぐに対処しなければなりません。

言い換えると、サイバー攻撃やシステム障害の発生時は、いつ、誰が、どこで、どのような操作を行ったか、ソフトウエアがどんな挙動をしたのか、正確な時刻と内容の記録がなければ状況の把握は困難なのです。初動対応にも時間を費やし、時間が経つほど被害は拡散します。証拠となるログが足りない環境では、専門家による詳細な調査や再発防止策の立案もままなりません。

“起きてから見る”では遅い

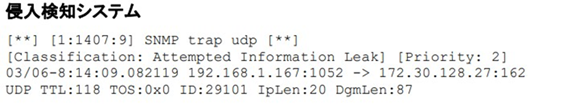

ここで少しペースを変えて、ログのサンプルをイメージしてみましょう。

ログの中身は、多くの場合、人間が読めるテキスト形式(あるいは専用ビューアで確認できる形式)で保存されます。例えば、メールサーバーの利用時は、送信元(Fromフィールド)、IPアドレス、日時、経由した中継サーバー名などがテキスト情報で記されます。WebサーバーやFWなどのログも同様で、基本はテキストで一定のルールに基づいた構成ですから、ログの閲覧自体はそれほど難しい作業ではありません。

侵入検知システムに残るログ項目のサンプル

出典:「コンピュータセキュリティログ管理ガイド」 NIST(National Institute of Standards and Technology) 翻訳監修 IPA(情報処理推進機構)、NRI Secure Technologies

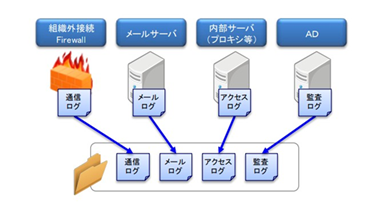

しかし、攻撃が疑われ一刻も早く状況を知りたいようなとき、ログファイルを開いて手分けをして見たとしても、ぼう大な正常ログの中から不正の痕跡を探し出すのは至難の技です。侵入を許した原因と被害を受けた範囲など、インシデントの全体像を把握するには複数のデバイスのログを検証する必要があり、一定の知識とログの統合・分析ツールは欠かせません。

ログを集約して管理するイメージ

出典:「高度サイバー攻撃への対処におけるログの活用と分析方法」 JPCERT//CC

サイバー攻撃が多発、先鋭化している近年は、ログとの接し方、そしてログの意義も変わってきました。

新しい流れの一つは、“起きてから見るでは遅い”です。本稿でもここまでは、ログの基本要素の確認を優先して、“保存したログを分析する”という観点で進めてきましたが、現在はこれに加えてログを活用したリアルタイムの判断が重視されているのです。

脅威インテリジェンスで分析精度を上げる

サイバー攻撃の被害が報じられるとき、“個人情報の流出はいまの時点では不明”“被害の全容は調査中”“復旧の目処は立たず”といった情報が流れた後、数十日を経ても続報がないケースは少なくありません。

他の犯罪者を利することになりかねない手口の詳細は伏せるとしても、明確な証拠となるログの欠損、分析に不可欠なデータの不足などの要因から、対応に時間を要している状況もあると推測できます。

状況把握に時間がかかる要因、もう一歩踏み込むと、深刻な被害が発生する侵入を許した原因として、攻撃に対するインテリジェンスが不足していた点は否めないでしょう。例えば、脅威インテリジェンスに記録される攻撃者と手口に関する情報、攻撃グループが使うサーバーのIPアドレス、マルウェアファイルのハッシュ値(ファイルのデータを変換した値)などの最新情報を、企業が収集しているログと照合するような戦術は、これまではあまり用いられてきませんでした。

企業ネットワークのログと専門機関のインテリジェンスを掛け合わせる。

これを日常のルーティンにしておくことで、もし侵入を受けたときは、攻撃グループや手法の特定から、迅速な初動対応につなげる道も開けるのです。

IoCとTTPから敵の痕跡と戦術を知る

サイバー攻撃の痕跡と証拠を示す情報をIoC(Indicator of Compromise)と呼んでいますが、ここには攻撃者が使うIPアドレス、ドメイン、特定サーバーへの過度なアクセスなど異常な振る舞いや、悪質なファイルの属性などが含まれます。そして攻撃グループの戦術、技術、手順はTTP(Tactics Techniques、and Procedure)と定義されています。

ログを起点とした防御から発想すると、IoCは攻撃の分析と特定、つまり過去から現在を見た対策に必要な要素です。そして攻撃者の技術と手口を把握できるTTPは、現在からこの先の予防策の立案に欠かせないインテリジェンスと位置づけられます。脅威インテリジェンスのミッションの一つは、最新のIoCとTTPを配信することです。

ログは記録から資産へ

企業ネットワークのログとIoC、TTPを組み合わせる手法は、一定の知識と経験も必要です。人と予算にゆとりがない中小企業には、少し荷が重い作業かもしれませんが、すべを内製化する必要はありません。

ログの収集・統合・分析には、SIEM(Security Information and Event Management:セキュリティ情報イベント管理)など、大企業向けの専門性が高いソリューションもありますが、安価で使いやすいツールやクラウドサービスも提示されています。そして攻撃に関する最新のインテリジェンスを外部から得る サービスも、小規模の組織も手軽に導入できるレベルまで降りてきました。

中小企業も無縁ではいられなくなった先鋭化したサイバー攻撃。

企業ネットワークに蓄積されたログは、記録から情報資産になりつつあります。攻撃の検知と初動対応、そして予防の強化に際し、ログ管理と脅威インテリジェンスの両輪が貢献するはずです。

ログの管理に不安を感じている皆さまは、まずは“自社がどのようなログを収集・管理できているか、万一の際に使える状態になっているか”、ここを点検することが最初の一歩になります。そして次のステップとして、脅威インテリジェンスの併用による体制の強化を検討しましょう。