| 中小企業の情報セキュリティ対策ガイドライン改訂のポイントは | |

|---|---|

| 作成日時 23/05/22 (14:13) | View 5454 |

技術と環境の変化に合わせガイドラインを更新

IPA(情報処理推進機構)は2023年4月26日、「中小企業の情報セキュリティ対策ガイドライン」(以下、ガイドライン)の改訂版を公開しました。初版の策定は2009年。その後、情報技術の進展とビジネス環境の変化に合わせ何度か改訂されてきましたが、今回の「第3.1版」は2019年3月発行の「第3版」以来、ほぼ4年ぶりの更新です。

「中小企業の情報セキュリティ対策ガイドライン 第3.1版」 出典:IPA

ガイドラインは、情報セキュリティ対策に取り組む多くの一般企業・団体が参照し、セキュリティ企業や研究機関など、この分野の専門家も内容をチェックしていますが、10年以上に渡って重視されてきた理由は、以下に集約できるでしょう。

・情報セキュリティ対策の基本を集約

・中小の企業、団体にフォーカス

・時代と環境変化に合わせたアップデート

一般の製造業やサービス業など、ITとの接点が比較的少ない業種・業態では、セキュリティ対策はハードルが高いのが実情です。“何から手をつけたらいいか”“どのような対策をすべきか”“どこまでやればいいのか”といった課題と直面している企業は少なくないでしょう。

ガイドラインは、ITと情報セキュリティの非専門家を主な対象として、その時代における安全対策の最大公約数を、分かりやすく、コンパクトにまとめた手順書です。全体は70ページほどのドキュメントですが、ここではエッセンスを抽出しながらポイントをチェックしていきます。

経営者の積極的な関与が前提

“情報セキュリティ対策は、経営に大きな影響を与えます!”

“対策の不備により経営者が法的・道義的責任を問われます!”

“組織として対策するために、担当者への指示が必要です!”

ガイドラインの冒頭、「経営者の皆様へ」と題したページから、見出しを抜粋しました。

ガイドラインの内容的な特徴を挙げると、まず経営者の関与を前提としている点です。

情報漏えいなどを伴うセキュリティ事故は、金銭的な損失に止まらず、顧客の逸失、事業の停止など、特に基礎体力に欠ける中小企業にとっては、企業の存続に支障が出るほどのダメージを受けてしまいます。

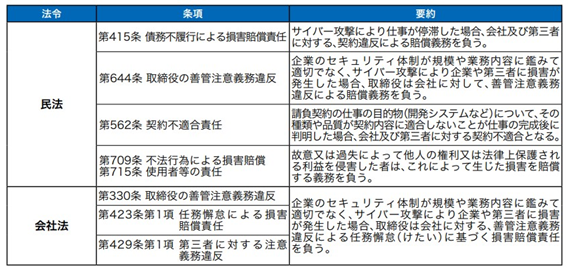

さらに法的な責任も生じます。対策の不備によって情報流出やサービス供給の停止など、取引先と消費者に影響が出た場合、損害賠償が発生することがあります。これまでのセキュリティ事故でも、民法、会社法、割賦販売法、そしてマイナンバー法に抵触したケースもありました。もちろん、企業の社会的、道義的責任も軽視できません。

情報セキュリティ対策が不備の場合に責任追求の根拠とされる主な法律 出典:IPA

こうした観点から、組織としてセキュリティ対策を進めるため、経営者の責任の元、セキュリティチームの編成、そしてトップダウンで指示できる体制づくりが必須なのです。

安全対策の「3原則」と「重要7項目」

ガイドラインは「経営者編」と「実践編」の2部で構成されており、それぞれの骨子は以下の通りです。

---------------------------------------

1.経営者編

◇経営者が認識すべき「3原則」

原則1. 情報セキュリティ対策は経営者のリーダーシップで進める

原則2. 委託先の情報セキュリティ対策まで考慮する

原則3. 関係者とは常に情報セキュリティに関するコミュニケーションをとる

◇実行すべき「重要7項目」

取組1. 情報セキュリティに関する組織全体の対応方針を定める

取組2. 情報セキュリティ対策のための予算や人材などを確保する

取組3. 必要と考えられる対策を検討させて実行を指示する

取組4. 情報セキュリティ対策に関する適宜の見直しを指示する

取組5. 緊急時の対応や復旧のための体制を整備する

取組6. 委託や外部サービス利用の際にはセキュリティに関する責任を明確にする

取組7. 情報セキュリティに関する最新動向を収集する

2.実践編

Step1. できるところから始める

Step2. 組織的な取り組みを開始する

Step3. 本格的に取り組む

Step4. より強固にするための方策

---------------------------------------

実践的なマニュアルとして機能

情報セキュリティに関心をお持ちの方でしたら、各項目のタイトルから大まかな内容は察しが付くかと思います。背景と具体的なアプローチは、ガイドライン本文を参照していただくとして、経営者の関与と並ぶ全体的な特徴を記しておくと、直ぐに活用できる実践的な手順書として機能するという点です。

一例として、実践編「Step1.できるところから始める」の冒頭で示される「情報セキュリティ5か条」を挙げてみましょう。

① OSやソフトウェアは常に最新の状態にしよう!

② ウイルス対策ソフトを導入しよう!

③ パスワードを強化しよう!

④ 共有設定を見直そう!

⑤ 脅威や攻撃の手口を知ろう!

内容的には“基本中の基本”として、以前から啓発されてきたものですが、それでもセキュリティ事故が減らない理由は、実行していない企業も多いからでしょう。分かれ目は“実践するかしないか”。「情報セキュリティ5か条」は、全ての組織が実践すべき最低限の備えとして捉えることができます。

ガイドラインには、このような実践的な指針に加えて、対応状況をチェックできる「5分でできる! 情報セキュリティ自社診断」なども併記されていますので、合わせて活用してください。

「5分でできる!情報セキュリティ自社診断」の一部 出典:IPA

改訂のポイントはテレワークとインシデント対応

「第3.1版」でアップデートされたポイントは、この4年間における環境変化への対応です。具体的な項目として、実践編の「Step4.より強固にするための方策」に、「テレワーク環境」と「セキュリティインシデント対応」※の分野が追加されました。

※セキュリティインシデント:情報漏えいや改ざん、破壊・消失、情報システムの機能停止やそれにつながる可能性がある事象

背景として、まずDX(デジタル改革)の波が、中小企業と個人事業主にも及び、デジタル化される業務、そして働く環境も拡がってきたことがあります。新型コロナウイルス対策が後押しすることになりましたが、「テレワークの拡がり」は象徴的なトレンドの一つと言っていいでしょう。

もう一つの背景は、サイバー攻撃の先鋭化です。攻撃の手口が年々巧妙化し、ランサムウェアやサプライチェーン攻撃、標的型攻撃などの被害が減少する兆しは見えません。

“先鋭化したサイバー攻撃の100%阻止は困難”

この点は、情報セキュリティに取り組む企業や専門家の共通認識になっています。不正アクセスやマルウェアの混入を100%阻止することは困難という現実を直視し、情報漏えいなどの被害を最小限に抑えるための行動が重視されているのです。これが「インシデント対応」です。次はこの2分野について、もう少し具体的に見ておきましょう。

テレワーク環境はここを見直そう

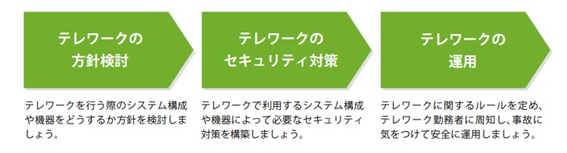

新型コロナ対策が課題となったここ2~3年、テレワーク環境の安全対策は、IPAなどの業界団体をはじめセキュリティ企業などが発信してきましたが、今回のガイドラインでは「方針検討」「セキュリティ対策」「運用」の3段階で示しています。

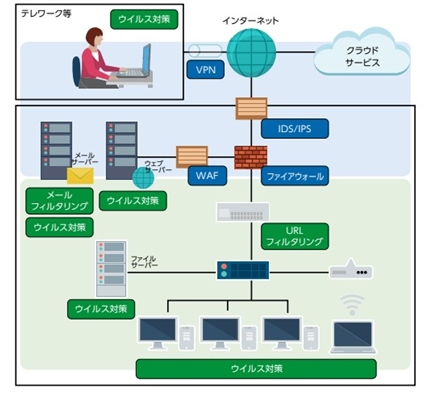

テレワーク環境のセキュリティ対策 出典:IPA

ガイドラインには、自宅やサテライトオフィスと企業をつなぐVPN(仮想的な専用回線)、リモートデスクトップ、スタンドアロン、それぞれの安全対策がコンパクトにまとめられています。対策を実践している皆さまも、この機会にガイドラインを参照して自社の体制を見直しておきましょう。

インシデント対応が重視される理由は?

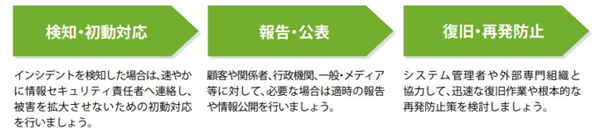

どれだけ守りを固めても、サイバー攻撃を完全に防ぎきることは困難です。ガイドラインでは、インシデント対応を「検知・初動対応」「報告・公表」「復旧・再発防止」の3段階で示しています。

例えば、セキュリティインシデントの兆候を検知した時点で、直ぐにセキュリティの責任者、経営者に情報を上げること。経営者は、インシデントが経営に与える影響を判断し、最小限に止めるための体制を整えます。被害が拡がるリスクがあるときは、現場は直ちにシステムを停止し、問題が生じた機器をネットワークから遮断しなければなりません。

セキュリティインシデント対応の取組み 出典:IPA

インシデント対応は、ランサムウェアやデータベースへの不正侵入、あるいは内部からの情報流出など、事象によって調査方法と復旧までの手順は異なり、実務はやや専門的な世界です。特に今まで被害を受けた経験がなく、“サイバー攻撃や情報流出は人ごと”と捉えてきた企業にとっては、少し距離を感じるテーマかもしれません。

しかし、セキュリティインシデントは、ニュースにならないだけで、地方の中小企業や団体、個人事業主でも多発しています。インシデント対応の体制は、被害の拡大防止と修復にかかる工数と時間、コストの圧縮に直結します。

実践的なノウハウのフル活用を

駆け足でしたが「ガイドライン 第3.1版」のポイントを見てきました。

今回は詳述しませんでしたが、実践編にはパスワードの強化、社内システムのアクセス制御といった基本的な手法に加えて、誤送信やウイルス対策などメールセキュリティ、無線LANの設定、データ流出防止などに関するチェックシート、責任分担と連絡体制を整備する方法、DXと情報セキュリティの予算化など、多くの組織が抱える課題に沿った情報も記載されています。

なお、ここまでに採り上げた分野では、以下は付録として扱いやすい別文書になっていますので、必要に応じてこちらも参照してください。

「情報セキュリティ5か条」

「5分でできる! 情報セキュリティ自社診断」

「中小企業のためのセキュリティインシデント対応の手引き」

「中小企業のためのセキュリティインシデント対応の手引き」 出典:IPA

より強固な方策の実践を

実践編の終章では、「より強固にするための方策」として、前述した「テレワーク」と「インシデント対応」の他にも6分野を採り上げ、それぞれの具体的な対策が示されています。

1. 情報収集と共有

2. ウェブサイトの情報セキュリティ

3. クラウドサービスの情報セキュリティ

4. テレワークの情報セキュリティ

5. セキュリティインシデント対応

6. セキュリティサービス例と活用

7. 技術的対策例と活用

8. 詳細リスク分析の実施方法

eコマースやSNSなどのメディアが生活基盤の一部になった現在、中小の事業者もビジネスに占めるウェブサービスの比重は高くなっています。事業の基幹システムや技術情報、顧客データがクラウドにある企業も少なくないでしょう。

DXとITの活用は事業の拡大に欠かせないとしても、適用分野が拡がるほど、セキュリティリスクも増大してしまうのが現実です。ビジネスとシステムの拡大に際し、リスクを低減するには、社内の人員だけでは限界もあるでしょう。特に上述したリストの7番で示された「技術的対策」の強化には、専門家の知見が欠かせません。

「より強固にするための方策」における技術的対策の例 出典:IPA

情報セキュリティに関するコンサルティング、ランサムウェアなどのマルウェア、フィッシング、ビジネスメール詐欺に向けた対策、あるいは世界中で発生している脅威情報をタイムリーに開示する脅威インテリジェンスなど、セキュリティ企業もいろいろな機能、ソリューションで支援しています。

ガイドラインの実践をベースに、安全対策をより強化するため、外部のリソースの活用も検討してください。

ステルスモールは申し込み後すぐに試用が可能です。